Muss HMAC nach der AES -Verschlüsselung gehasht werden?

Apr 02, 2025 pm 01:33 PM

Ist HMAC nach der AES -Verschlüsselung erforderlich? Sicherheitsdiskussion

Beim Erlernen der GO -Sprachverschlüsselungsbibliothek k?nnen Sie die AES -Verschlüsselung, insbesondere den CBC -Modus, feststellen, und es wird empfohlen, HMAC für die Hash -überprüfung zu verwenden. Dies wirft eine Schlüsselfrage auf: Müssen Sie HMAC nach der AES -Verschlüsselung verwenden?

Die Antwort lautet: Es h?ngt von der Situation ab.

Die Tipps der Go Language Standard Library betonen die Bedeutung der Chiffretext -Authentifizierung. Es wird empfohlen, crypto/hmac für das Hashing zu verwenden, um die Integrit?t des Datenübertragungsprozesses zu gew?hrleisten und die Manipulationen zu verhindern. Der Empf?nger überprüft den Chiffretext, indem der Hash -Wert verglichen wird.

Die Auswahl des AES -Verschlüsselungsmodus ist jedoch von entscheidender Bedeutung. Zu den h?ufig verwendeten AES geh?ren CBC und GCM. Der GCM -Modus ist ein AEAD -Modus (authentifizierter Verschlüsselung mit zugeh?rigen Daten), der sowohl Vertraulichkeit als auch Integrit?t bietet. Der GCM -Verschlüsselungsprozess generiert automatisch Authentifizierungs -Tags ohne zus?tzliche HMAC -Verarbeitung.

crypto/cipher -Paket von GO bietet NewGCM -Funktionen, um Verschlüsse im GCM -Modus zu erstellen. Wenn Sie GCM verwenden, ben?tigen Sie keine HMAC.

Wenn Sie jedoch den AES-CBC-Modus verwenden, da der CBC-Modus selbst keine Authentifizierungsfunktion bietet, müssen HMAC kombiniert werden, um die Integrit?t der Daten zu gew?hrleisten und zu verhindern, dass die Daten w?hrend der übertragung b?swillig manipuliert werden.

Zusammenfassung: HMAC ist bei Verwendung des AES-GCM-Modus nicht erforderlich. Bei der Verwendung des AES-CBC-Modus muss HMAC verwendet werden, um die Datenintegrit?t und Sicherheit der Daten zu gew?hrleisten. Die Auswahl des entsprechenden AES -Modus und die Entscheidung, ob HMAC auf der Grundlage der Moduseigenschaften ben?tigt wird, ist der Schlüssel zur Gew?hrleistung der Datensicherheit.

Das obige ist der detaillierte Inhalt vonMuss HMAC nach der AES -Verschlüsselung gehasht werden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Hei?e Themen

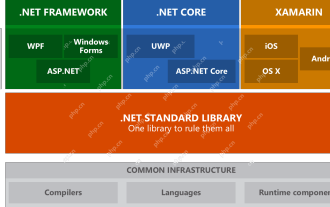

.NET CORE Quick Start Tutorial 1. Der Anfang: über .NET Core sprechen

May 07, 2025 pm 04:54 PM

.NET CORE Quick Start Tutorial 1. Der Anfang: über .NET Core sprechen

May 07, 2025 pm 04:54 PM

1. Der Ursprung von .NetCore Wenn wir über .NetCore sprechen, dürfen wir seinen Vorg?nger .NET nicht erw?hnen. Java war zu dieser Zeit im Rampenlicht, und Microsoft bevorzugte auch Java. Die Java Virtual Machine auf der Windows -Plattform wurde von Microsoft basierend auf den JVM -Standards entwickelt. Es soll die beste Leistung Java Virtual Machine zu dieser Zeit sein. Microsoft hat jedoch einen eigenen kleinen Abakus, der versucht, Java mit der Windows-Plattform zu bündeln und einige Windows-spezifische Funktionen hinzuzufügen. Die Unzufriedenheit von Sun führte dazu zu einer Aufschlüsselung der Beziehung zwischen den beiden Parteien, und Microsoft startete dann .NET. .NET hat seit seiner Gründung viele Merkmale von Java geliehen und hat Java in Sprachmerkmalen und Formentwicklung nach und nach übertroffen. Java in Version 1.6

Wie versteht man ABI -Kompatibilit?t in C?

Apr 28, 2025 pm 10:12 PM

Wie versteht man ABI -Kompatibilit?t in C?

Apr 28, 2025 pm 10:12 PM

Die Abi -Kompatibilit?t in C bezieht sich darauf, ob Bin?rcode, das von verschiedenen Compilern oder Versionen generiert wird, ohne Neukompilation kompatibel sein kann. 1. Funktionsaufruf Konventionen, 2. Namens?nderung, 3..

Vier M?glichkeiten zur Implementierung von Multithreading in C -Sprache

Apr 03, 2025 pm 03:00 PM

Vier M?glichkeiten zur Implementierung von Multithreading in C -Sprache

Apr 03, 2025 pm 03:00 PM

Multithreading in der Sprache kann die Programmeffizienz erheblich verbessern. Es gibt vier Hauptmethoden, um Multithreading in C -Sprache zu implementieren: Erstellen Sie unabh?ngige Prozesse: Erstellen Sie mehrere unabh?ngig laufende Prozesse. Jeder Prozess hat seinen eigenen Speicherplatz. Pseudo-MultitHhreading: Erstellen Sie mehrere Ausführungsstr?me in einem Prozess, der denselben Speicherplatz freigibt und abwechselnd ausführt. Multi-Thread-Bibliothek: Verwenden Sie Multi-Thread-Bibliotheken wie PThreads, um Threads zu erstellen und zu verwalten, wodurch reichhaltige Funktionen der Thread-Betriebsfunktionen bereitgestellt werden. Coroutine: Eine leichte Multi-Thread-Implementierung, die Aufgaben in kleine Unteraufgaben unterteilt und sie wiederum ausführt.

Wie benutze ich die Chrono -Bibliothek in C?

Apr 28, 2025 pm 10:18 PM

Wie benutze ich die Chrono -Bibliothek in C?

Apr 28, 2025 pm 10:18 PM

Durch die Verwendung der Chrono -Bibliothek in C k?nnen Sie Zeit- und Zeitintervalle genauer steuern. Erkunden wir den Charme dieser Bibliothek. Die Chrono -Bibliothek von C ist Teil der Standardbibliothek, die eine moderne M?glichkeit bietet, mit Zeit- und Zeitintervallen umzugehen. Für Programmierer, die in der Zeit gelitten haben.H und CTime, ist Chrono zweifellos ein Segen. Es verbessert nicht nur die Lesbarkeit und Wartbarkeit des Codes, sondern bietet auch eine h?here Genauigkeit und Flexibilit?t. Beginnen wir mit den Grundlagen. Die Chrono -Bibliothek enth?lt haupts?chlich die folgenden Schlüsselkomponenten: std :: chrono :: system_clock: repr?sentiert die Systemuhr, mit der die aktuelle Zeit erhalten wird. std :: chron

Unterschiedliche Funktionsnutzungsabstand Funktion C -Verwendung Tutorial

Apr 03, 2025 pm 10:27 PM

Unterschiedliche Funktionsnutzungsabstand Funktion C -Verwendung Tutorial

Apr 03, 2025 pm 10:27 PM

STD :: Einzigartige Entfernung benachbarte doppelte Elemente im Container und bewegt sie bis zum Ende, wodurch ein Iterator auf das erste doppelte Element zeigt. STD :: Distanz berechnet den Abstand zwischen zwei Iteratoren, dh die Anzahl der Elemente, auf die sie hinweisen. Diese beiden Funktionen sind nützlich, um den Code zu optimieren und die Effizienz zu verbessern, aber es gibt auch einige Fallstricke, auf die geachtet werden muss, wie z. STD :: Distanz ist im Umgang mit nicht randomischen Zugriffs-Iteratoren weniger effizient. Indem Sie diese Funktionen und Best Practices beherrschen, k?nnen Sie die Leistung dieser beiden Funktionen voll ausnutzen.

Wo ist die C -Sprachfunktionsbibliothek? Wie füge ich die C -Sprachfunktionsbibliothek hinzu?

Apr 03, 2025 pm 11:39 PM

Wo ist die C -Sprachfunktionsbibliothek? Wie füge ich die C -Sprachfunktionsbibliothek hinzu?

Apr 03, 2025 pm 11:39 PM

Die C -Sprachfunktionsbibliothek ist eine Toolbox mit verschiedenen Funktionen, die in verschiedenen Bibliotheksdateien organisiert sind. Durch das Hinzufügen einer Bibliothek muss sie über die Befehlszeilenoptionen des Compiler angeben. Der GCC -Compiler verwendet beispielsweise die Option -L -Option, gefolgt von der Abkürzung des Bibliotheksnamens. Wenn sich die Bibliotheksdatei nicht unter dem Standard -Suchpfad befindet, müssen Sie die Option -L verwenden, um den Bibliotheksdateipfad anzugeben. Die Bibliothek kann in statische Bibliotheken und dynamische Bibliotheken unterteilt werden. Statische Bibliotheken sind direkt mit dem Programm zur Kompilierung verbunden, w?hrend dynamische Bibliotheken zur Laufzeit geladen werden.

Was wird in der C -Sprache allgemein verwendet?

Apr 03, 2025 pm 02:39 PM

Was wird in der C -Sprache allgemein verwendet?

Apr 03, 2025 pm 02:39 PM

Es gibt keine Funktion mit dem Namen "Sum" in der C -Sprachstandard -Bibliothek. "Summe" wird normalerweise von Programmierern definiert oder in bestimmten Bibliotheken bereitgestellt, und seine Funktionalit?t h?ngt von der spezifischen Implementierung ab. Gemeinsame Szenarien sind für Arrays summiert und k?nnen auch in anderen Datenstrukturen verwendet werden, z. B. in verknüpften Listen. Zus?tzlich wird "Summe" auch in Bereichen wie Bildverarbeitung und statistischer Analyse verwendet. Eine ausgezeichnete "Summe" -Funktion sollte eine gute Lesbarkeit, Robustheit und Effizienz haben.

CentOS PostgreSQL -Ressourcenüberwachung

Apr 14, 2025 pm 05:57 PM

CentOS PostgreSQL -Ressourcenüberwachung

Apr 14, 2025 pm 05:57 PM

Detaillierte Erl?uterung des PostgreSQL -Datenbank -Ressourcenüberwachungsschemas unter CentOS -System In diesem Artikel wird eine Vielzahl von Methoden eingeführt, um die PostgreSQL -Datenbankressourcen auf CentOS -System zu überwachen und Ihnen dabei zu helfen, potenzielle Leistungsprobleme rechtzeitig zu entdecken und zu l?sen. 1. Verwenden Sie die integrierten Tools und Ansichten von PostgreSQL. PG_Stat_Statements: Sammeln Sie die SQL -Anweisungsstatistiken und analysieren Sie Abfragen -Performance -Engp?sse. PG_STAT_DATABASE: Bietet Statistiken auf Datenbankebene, wie z. B. Transaktionszahl, Cache-Treffer