Java

Java

javaLernprogramm

javaLernprogramm

Wie steuern Sie die Zugriffsberechtigungen für Access_Token -Schnittstellen über den Umfangsmechanismus von OAuth2.0 fein?

Wie steuern Sie die Zugriffsberechtigungen für Access_Token -Schnittstellen über den Umfangsmechanismus von OAuth2.0 fein?

Wie steuern Sie die Zugriffsberechtigungen für Access_Token -Schnittstellen über den Umfangsmechanismus von OAuth2.0 fein?

Apr 19, 2025 pm 05:54 PM

Verwenden Sie Access_Token in OAuth 2.0, um die API -Zugriffsberechtigungen fein zu steuern

OAuth2.0 wird in der modernen Anwendungsentwicklung h?ufig verwendet, insbesondere im Szenario der Freigabe von Benutzerdaten über Anwendungen hinweg. Zum Beispiel nimmt die App der Firma A die H5 -Seite von Unternehmen B von Unternehmen, für die Zugriff auf die Benutzerinformationen des Unternehmens A erforderlich ist. Firma B erhielt das Access_Token of Company A bis OAuth2.0. Wie kann man sicherstellen, dass dieses Token nur auf bestimmte Schnittstellen zugreifen kann, nicht alle Schnittstellen des Unternehmens A?

Das Problem ist, wie Sie OAuth2.0 verwenden, um den Zugriffsbereich von Access_Token so zu begrenzen, dass es nur die spezifischen Schnittstellen von Unternehmen A aufrufen kann (z. B. das Erhalten von Mobiltelefonnummer, der richtigen Namen des Benutzers, Benutzer -ID -Karte) und nicht auf andere Schnittstellen zugreifen.

scope Umfangsmechanismus von OAuth2.0 l?st dieses Problem perfekt. scope wird verwendet, um Zugriffsberechtigungen für Access_Token zu definieren. W?hrend des Autorisierungsprozesses k?nnen wir den Berechtigungsumfang von Access_Token über scope klar angeben, wodurch die von ihm zugegründete Schnittstelle eingeschr?nkt wird.

Wenn die H5 -Seite von Unternehmen B die Benutzerinformationen von Unternehmen A fordert, wird der Autorisierungsendpunkt der Firma A vom Benutzer die Autorisierung beantragt. scope in der Anforderung enthaltene Umfangsparameter gibt die erforderlichen Berechtigungen an:

<code>GET /authorize? response_type=code& client_id=s6BhdRkqt3& redirect_uri=https://client.example.com/cb& scope=phone name idcard& state=xyz</code>

scope=phone name idcard bedeutet nur Berechtigungen, um die Mobiltelefonnummer, den richtigen Namen und die ID -Karte des Benutzers zu erhalten.

Nach der Benutzergenehmigung gibt das Unternehmen A Access_tokens mit spezifischen Berechtigungen aus. Wenn die H5 -Seite von Unternehmen B dieses Token verwendet, um den Ressourcenserver von Unternehmen A zu fordern, entscheidet der Server, ob der Zugriff auf der Grundlage der Berechtigungen im Token zul?sst. Wenn sich die angeforderte Schnittstelle nicht innerhalb des Berechtigungsbereichs befindet, verweigert der Server den Zugriff.

Daher kann scope Umfangsmechanismus den Umfang der Verwendung von Access_Token einschr?nken und eine granulare Schnittstellen -Zugriffsberechtigungsregelung implementieren. Dies schr?nkt nicht nur den Zugriffsbereich von Access_Token ein, sondern gew?hrleistet auch die Legitimit?t des Schnittstellenzugriffs durch Benutzergenehmigung und erreicht den doppelten Schutz.

Diese Methode unterscheidet deutlich den Zugriffsbereich von Access_Token und Benutzerberechtigung und ist ein effektives Mittel, um eine feine Berechtigungssteuerung zu erreichen.

Das obige ist der detaillierte Inhalt vonWie steuern Sie die Zugriffsberechtigungen für Access_Token -Schnittstellen über den Umfangsmechanismus von OAuth2.0 fein?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Verwendung der Oracle -Datenbankintegration mit Hadoop in Big Data -Umgebung

Jun 04, 2025 pm 10:24 PM

Verwendung der Oracle -Datenbankintegration mit Hadoop in Big Data -Umgebung

Jun 04, 2025 pm 10:24 PM

Der Hauptgrund für die Integration von Oracle-Datenbanken in Hadoop besteht darin, die leistungsstarken Datenverwaltungs- und Transaktionsverarbeitungsfunktionen von Oracle sowie die gro? angelegten Datenspeicher- und Analysefunktionen von Hadoop zu nutzen. Zu den Integrationsmethoden geh?ren: 1. Exportdaten von OracleBigDataconnector nach Hadoop; 2. Verwenden Sie Apachesqoop für die Datenübertragung; 3.. Lesen Sie Hadoop -Daten direkt durch die externe Tabellenfunktion von Oracle. 4. Verwenden Sie OracleGoldeGate, um die Datensynchronisation zu erreichen.

Kostenlose koreanische Comics Online-Anzeigen kostenloser Comics-Eingang kostenlose koreanische Comics online lesen kostenlos Pulldown

Jun 12, 2025 pm 08:03 PM

Kostenlose koreanische Comics Online-Anzeigen kostenloser Comics-Eingang kostenlose koreanische Comics online lesen kostenlos Pulldown

Jun 12, 2025 pm 08:03 PM

Mit der energischen Entwicklung des Internets haben koreanische Comics (koreanische Comics) die Liebe von immer mehr Lesern auf der ganzen Welt mit ihrem exquisiten Malstil, faszinierenden Handlungen und reichen und vielf?ltigen Themen gewonnen. Wenn Sie in der aufregenden koreanischen Comic-Welt überall reisen m?chten, ist es wichtig, eine stabile, kostenlose und ressourcenreiche Online-Leseplattform zu finden. Dieser Artikel bietet Ihnen einen detaillierten Leitfaden zum Ansehen koreanischer Comics online für kostenlose Comics und hilft Ihnen, Ihre koreanische Comic -Reise problemlos zu beginnen.

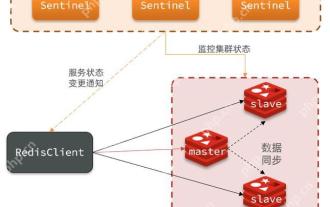

Redis Master-Slave-Replikationsfehler Fehlerbehebungsprozess

Jun 04, 2025 pm 08:51 PM

Redis Master-Slave-Replikationsfehler Fehlerbehebungsprozess

Jun 04, 2025 pm 08:51 PM

Zu den Schritten zur Fehlerbehebung und Reparatur von Redis-Master-Slave-Replikationsfehlern geh?ren: 1. überprüfen Sie die Netzwerkverbindung und verwenden Sie Ping oder Telnet, um die Konnektivit?t zu testen; 2. überprüfen Sie die Redis-Konfigurationsdatei, um sicherzustellen, dass die Replikation und die Wiederholungs-Timeout korrekt eingestellt sind. 3. überprüfen Sie die Redis -Protokolldatei und finden Sie Fehlerinformationen. 4. Wenn es sich um ein Netzwerkproblem handelt, starten Sie das Netzwerkger?t neu oder wechseln Sie den alternativen Pfad. 5. Wenn es sich um ein Konfigurationsproblem handelt, ?ndern Sie die Konfigurationsdatei. 6. Wenn es sich um ein Problem mit der Datensynchronisierung handelt, verwenden Sie den Befehl slaveof, um die Daten neu zu synchronisieren.

Schnelle Lage und Handhabung von Redis -Cluster -Knotenfehlern

Jun 04, 2025 pm 08:54 PM

Schnelle Lage und Handhabung von Redis -Cluster -Knotenfehlern

Jun 04, 2025 pm 08:54 PM

Die Schnellpositions- und Verarbeitungsschritte für den Fehler mit Redis -Cluster -Knoten sind wie folgt: 1. Best?tigen Sie den Fehler: Verwenden Sie den Befehl cluSernodes, um den Knotenstatus anzuzeigen. Wenn der Fehler angezeigt wird, f?llt der Knoten aus. 2. Ermitteln Sie die Ursache: überprüfen Sie das Netzwerk, die Hardware und die Konfiguration. Zu den h?ufigen Problemen geh?ren Ged?chtnisgrenzen, die überschritten werden. 3. Reparatur und Wiederherstellung: Treffen Sie Ma?nahmen, die auf den Gründen basieren, z. B. das Neustart des Dienstes, das Ersetzen der Hardware oder das ?ndern der Konfiguration. 4. Hinweise: Stellen Sie die Datenkonsistenz sicher, w?hlen Sie geeignete Failover -Richtlinien und stellen Sie die überwachungs- und Alarmsysteme fest.

Leistungsvergleich und gemeinsame Anwendungsszenarien zwischen Redis und Rabbitmq

Jun 04, 2025 pm 08:45 PM

Leistungsvergleich und gemeinsame Anwendungsszenarien zwischen Redis und Rabbitmq

Jun 04, 2025 pm 08:45 PM

Redis und Rabbitmq haben jeweils ihre eigenen Vorteile in Bezug auf Leistung und gemeinsame Anwendungsszenarien. 1.Redis tritt hervorragend im Datenlesen und Schreiben von Daten mit einer Latenz von bis zu Mikrosekunden aus, die für hohe Parallelit?tsszenarien geeignet sind. 2.Rabbitmq konzentriert sich auf Messaging, Latenz in Millisekunden und unterstützt Multi-Queue- und Verbrauchermodelle. 3. In gemeinsamen Anwendungen kann Redis für die Datenspeicherung verwendet werden. Rabbitmq erledigt asynchrone Aufgaben und verbessert die Geschwindigkeit und Zuverl?ssigkeit der Systeme.

Kucoin ernennt zwei hochkar?tige Führungskr?fte, um sein europ?isches Führungsteam abzuschlie?en

Jun 12, 2025 am 10:45 AM

Kucoin ernennt zwei hochkar?tige Führungskr?fte, um sein europ?isches Führungsteam abzuschlie?en

Jun 12, 2025 am 10:45 AM

Der Global Cryptocurrency Exchange Kucoin hat kürzlich die Bildung seines europ?ischen Führungsteams abgeschlossen, wobei er zwei hoch angegebene Führungskr?fte ernennte. Diese Personal?nderung ist Teil des beschleunigten Layouts von Kucoin auf dem EU -Markt, insbesondere als Reaktion auf die bevorstehenden Cryptoasset Management -Vorschriften (MICAR). Derzeit f?rdert das Unternehmen den zust?ndigen Lizenzprozess über die ?sterreichische Financial Markets Authority (FMA) und führt leitende Experten aus traditionellen Finanzen und Krypto ein, um sein Management zu st?rken. Kucoineu kommuniziert derzeit aktiv mit der FMA, um vollst?ndige Compliance -Operationen mit dem Ziel zu erreichen, einen vollst?ndigen Kryptow?hrungsdienst innerhalb des Europ?ischen Wirtschaftsbereichs (EWR) anzubieten. Zu diesem Zeitpunkt hat das Unternehmen noch keine Gesch?fte innerhalb der EU oder der EWR geführt und steht kurz vor der Erhalt der entsprechenden Lizenz.

Methoden und Strategien zur L?sung des Problems des geteilten Gehirns in Redis -Cluster

Jun 04, 2025 pm 08:42 PM

Methoden und Strategien zur L?sung des Problems des geteilten Gehirns in Redis -Cluster

Jun 04, 2025 pm 08:42 PM

Wirksame L?sungen für das Problem von Split Brain in Redis -Cluster umfassen: 1) Optimierung der Netzwerkkonfiguration, um die Verbindungsstabilit?t sicherzustellen; 2) Knotenüberwachung und Fehlererkennung, Echtzeitüberwachung mit Tools; 3) Failover -Mechanismus und hohe Schwellenwerte, um mehrere Masterknoten zu vermeiden; 4) Datenkonsistenzgarantie unter Verwendung der Replikationsfunktion zum Synchronisieren von Daten; 5) Manuelle Intervention und Wiederherstellung sowie die manuelle Verarbeitung bei Bedarf.

Welche W?hrungen k?nnen die Anleger kurzfristig profitieren? Wie w?hlen Sie? Empfohlene kurzfristige profitable W?hrung im W?hrungskreis

Jun 12, 2025 am 11:21 AM

Welche W?hrungen k?nnen die Anleger kurzfristig profitieren? Wie w?hlen Sie? Empfohlene kurzfristige profitable W?hrung im W?hrungskreis

Jun 12, 2025 am 11:21 AM

Der kurzfristige Kryptohandel ist riskant, aber eine der günstigsten M?glichkeiten, Geld zu verdienen. Wenn Sie wissen, wie Sie die richtige Strategie anwenden k?nnen, ist es am wichtigsten, die richtigen Krypto -Verm?genswerte auszuw?hlen. Welche W?hrungen k?nnen die Anleger kurzfristig profitieren? Wie w?hlen Sie? Empfohlene kurzfristige profitable W?hrungen im W?hrungskreis Wie w?hlen Sie Kryptow?hrungen für kurzfristige Handel? Kurzfristige Transaktionen beinhalten den Kauf von Kryptow?hrungen und den kurzen Zeitraum von Minuten bis Tagen. Dieser Ansatz ist sowohl vielversprechend als auch riskant und zeitaufw?ndig, da Sie den Markt st?ndig überwachen müssen. Aber das ist nicht alles; Bei der Auswahl des richtigen Krypto -Verm?gens sollten Sie auch auf die folgenden Punkte achten: