System-Tutorial

System-Tutorial

LINUX

LINUX

Was sind einige h?ufige Sicherheitsbedrohungen, die auf Linux gegen Windows abzielen?

Was sind einige h?ufige Sicherheitsbedrohungen, die auf Linux gegen Windows abzielen?

Was sind einige h?ufige Sicherheitsbedrohungen, die auf Linux gegen Windows abzielen?

May 05, 2025 am 12:03 AMLinux- und Windows -Systeme sind mit unterschiedlichen Sicherheitsbedrohungen ausgesetzt. Zu den h?ufigen Linux -Bedrohungen geh?ren Rootkit, DDOS -Angriffe, Heldentaten und Erlaubniskalation; Zu den h?ufigen Windows-Bedrohungen geh?ren Malware, Ransomware, Phishing-Angriffe und Zero-Day-Angriffe.

Einführung

Auf dem Schlachtfeld der modernen Netzwerksicherheit stehen sowohl Linux- als auch Windows -Systeme mit ihren eigenen Bedrohungen und Herausforderungen aus. Heute untersuchen wir die gemeinsamen Sicherheitsbedrohungen, die diesen Systemen ausgesetzt sind, und eine tiefere Analyse, wie sie einzigartig sind und wie sie behandelt werden k?nnen. Unabh?ngig davon, ob Sie ein Systemadministrator oder ein Benutzer sind, der sich für Netzwerksicherheit interessiert, k?nnen Sie in diesem Artikel die Unterschiede und Herausforderungen von Linux und Windows in Bezug auf die Sicherheit besser verstehen.

Linux und Windows Secure -Umgebung

Als zwei Mainstream -Betriebssysteme haben Linux und Windows eine unterschiedliche Designphilosophie und -verwendungen, was zu unterschiedlichen Sicherheitsbedrohungen führt, denen sie ausgesetzt sind. Linux ist bekannt für seine Open Source-Funktionen und eine breite Palette von Serveranwendungen, w?hrend Windows von den benutzerfreundlichen Schnittstellen- und Desktop-Anwendungen dominiert wird. Schauen wir uns ihre jeweiligen Sicherheitsbedrohungen an.

H?ufige Sicherheitsbedrohungen für Linux

Linux -Systeme werden aufgrund ihrer breiten Spektrum an Serveranwendungen h?ufig von Hackern ausgerichtet. Hier sind einige h?ufige Sicherheitsbedrohungen:

RootKit : Diese Malware kann im System versteckt werden und die h?chsten Berechtigungen (root) erhalten, wodurch das gesamte System gesteuert wird. Sie tarnen oft als legitime Dateien oder Prozesse und sind schwer zu erkennen.

DDOS -Angriffe : Linux -Server werden h?ufig als Quelle oder Ziel von DDOS -Angriffen verwendet. Aufgrund seiner Stabilit?t und hohen Leistung bevorzugen Angreifer es, Linux-Server zu verwenden, um gro? angelegte DDOS-Angriffe durchzuführen.

Verwundbarkeit : Obwohl Linux -Systeme sehr sicher sind, haben sie immer noch Schwachstellen. Zum Beispiel haben Schwachstellen wie Shellshock und Heartbleed eine gro?e Bedrohung für Linux -Systeme dargestellt.

Berechtigungskalation : Angreifer erhalten die Kontrolle über das System, indem er System Schwachstellen oder Konfigurationsfehler ausnutzt.

# Beispiel: Einfaches Skript zum Erkennen von Rootkit -Import -Betriebssystemen

Def check_rootkit ():

MUSTORY_FILES = ['/BIN/.SSHD5', '/USR/BIN/.SSHD5']

Für Datei in muster_files:

Wenn os.path.exists (Datei):

print (f "WARNUNG: Verd?chtige Datei {Datei} erkannt"))

check_rootkit ()Dieses Skript zeigt zwar einfach, wie die Existenz eines Rootkits durch überprüfen bestimmter Dateien erfasst wird. In praktischen Anwendungen ben?tigen Sie m?glicherweise komplexere Tools und Methoden.

H?ufige Sicherheitsbedrohungen für Windows

Windows -Systeme stehen aufgrund ihrer breiten pers?nlichen und unternehmerischen Benutzerbasis auch mehreren Sicherheitsbedrohungen aus:

Malware : einschlie?lich Viren, Würmern, Trojaner usw. Diese Malware kann über verschiedene Kan?le wie E -Mail -Anh?nge und Herunterladen von Dateien verteilt werden.

Ransomware : Dies ist eine besonders gef?hrliche Malware, die Benutzerdaten verschlüsselt und L?segeldzahlungen erfordert. Aufgrund seiner breiten Benutzerbasis werden Windows -Systeme h?ufig zum Ziel von Ransomware.

Phishing Attack : Nutzung der Benutzer ihrer pers?nlichen Informationen oder Anmeldeinformationen durch das Schmieden von E -Mails oder Websites.

Zero-Day-Angriff : Verwenden Sie unbekannte Schwachstellen im Windows-System zum Angriff. Aufgrund der weit verbreiteten Verwendung von Fenstern werden diese Schwachstellen einen gro?en Einfluss haben, wenn er nach der Entdeckung entdeckt wird.

# Beispiel: PowerShell Skript Erkennung Ransomware $ ransomware_indicators = @((

"Readme.txt",

"decrypt_instructionss.txt" decrypt_instructions "

)

Get -childitem -Recurse | Wo -Object {$ _. Name -in $ ransomware_indicators} | Foreach-object {

Schreibhost "WARNUNG: M?gliche Ransomware-Datei $ ($ _. FullName) erkannt"

}Dieses PowerShell -Skript zeigt, wie potenzielle Bedrohungen durch Erkennung allgemeiner Ransomware -Dateien identifiziert werden k?nnen. In praktischen Anwendungen müssen Sie m?glicherweise mehr Erkennungsmethoden und -werkzeuge kombinieren.

Eingehende Analyse und Gegenma?nahmen

Linux -Sicherheitsrichtlinien

Die Sicherheit von Linux -Systemen h?ngt von der F?higkeit ihrer Community ab, schnell zu reagieren und Schwachstellen zu patchen. Hier sind einige wirksame Sicherheitspolicen:

Regelte Updates : Stellen Sie sicher, dass das System und alle Pakete immer auf dem neuesten Stand sind, um Angriffe mit bekannten Schwachstellen zu vermeiden.

Verwenden Sie starke Kennw?rter und Multi-Faktor-Authentifizierung : Verhindern Sie, dass sie durch schwache Passw?rter oder eine einzelne Authentifizierung geknackt werden.

Installieren und Konfigurieren von Firewalls : Einschr?nken Sie den unn?tigen Netzwerkzugriff.

Verwenden Sie Intrusion Detection Systems (IDS) : wie schnauben oder ossec, erkennen und reagieren Sie auf potenzielle Angriffe.

Windows -Sicherheitsrichtlinie

Die Sicherheit von Windows -Systemen kann durch eine Vielzahl von Tools und Diensten von Microsoft verbessert werden. Hier sind einige wichtige Sicherheitsstrategien:

Aktivieren Sie Windows Defender : Dies ist ein integriertes Anti-Malware-Tool für Windows, das einen Echtzeitschutz bietet.

Daten regelm??ig sichern : Verhindern Sie den Datenverlust, insbesondere bei Ransomware.

Aktualisieren Sie mit Windows : Stellen Sie sicher, dass das Betriebssystem und die Anwendungen immer auf dem neuesten Stand sind.

Aktivieren Sie BitLocker : Verschlüsseln Sie die Festplatte, um die Datensicherheit zu schützen.

Leistung und Best Practices

Leistung und Best Practices sind auch Faktoren zu berücksichtigen, die sich mit diesen Sicherheitsbedrohungen befassen. Hier sind einige Vorschl?ge:

Minimieren Sie die Installation : Versuchen Sie, die Installation unn?tiger Software zu minimieren und die Angriffsfl?che zu reduzieren.

Regelm??ige Audits : überprüfen Sie regelm??ig Systemprotokolle und Konfigurationen, um potenzielle Sicherheitsprobleme unverzüglich zu erkennen und zu beheben.

Sicherheitstraining : Stellen Sie sicher, dass Benutzer und Administratoren eine geeignete Sicherheitsschulung erhalten und das allgemeine Sicherheitsbewusstsein verbessern.

Verwenden von Virtualisierung : Verwenden Sie virtuelle Maschinen oder Container, um nach M?glichkeit verschiedene Anwendungen und Dienste zu isolieren und die Sicherheit zu verbessern.

abschlie?end

Obwohl Linux- und Windows -Systeme in Bezug auf Design und Zweck sehr unterschiedlich sind, sind beide ihren eigenen Sicherheitsbedrohungen ausgesetzt. Durch das Verst?ndnis dieser Bedrohungen und die Einführung geeigneter Sicherheitsstrategien k?nnen wir die Sicherheit unserer Systeme erheblich verbessern. Unabh?ngig davon, ob Sie ein Linux- oder Windows -Benutzer sind, wachsam, regelm??ig zu aktualisieren und Ihre Daten zu unterstützen, ist der Schlüssel zum Umgang mit Sicherheitsbedrohungen.

Das obige ist der detaillierte Inhalt vonWas sind einige h?ufige Sicherheitsbedrohungen, die auf Linux gegen Windows abzielen?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Hei?e Themen

SCP Linux -Befehl - übertragen Sie Dateien in Linux sicher

Jun 20, 2025 am 09:16 AM

SCP Linux -Befehl - übertragen Sie Dateien in Linux sicher

Jun 20, 2025 am 09:16 AM

Linux-Administratoren sollten mit der Befehlszeilenumgebung vertraut sein. Da der GUI -Modus (GUI (Graphical User Interface) in Linux -Servern nicht allgemein installiert ist.

Gogo - Erstellen Sie Verknüpfungen zu Verzeichnispfaden unter Linux

Jun 19, 2025 am 10:41 AM

Gogo - Erstellen Sie Verknüpfungen zu Verzeichnispfaden unter Linux

Jun 19, 2025 am 10:41 AM

Gogo ist ein bemerkenswertes Werkzeug, um Verzeichnisse in Ihrer Linux -Shell zu lese. Es hilft Ihnen, Abkürzungen für lange und komplexe Pfade unter Linux zu erstellen. Auf diese Weise müssen Sie nicht mehr langwierige Pfade unter Linux eingeben oder merken. Wenn es ein Verzeichnis gibt

Installieren Sie LXC (Linux Container) in Rhel, Rocky & Almalinux

Jul 05, 2025 am 09:25 AM

Installieren Sie LXC (Linux Container) in Rhel, Rocky & Almalinux

Jul 05, 2025 am 09:25 AM

LXD wird als Container- und Virtual Machine Manager der n?chsten Generation beschrieben, der für Linux-Systeme, die in Containern oder als virtuelle Maschinen ausgeführt werden, ein immersives Anbieter bietet. Es bietet Bilder für eine überm??ige Anzahl von Linux -Verteilungen mit Unterstützung

NVM - Installieren und verwalten Sie mehrere Node.js -Versionen unter Linux

Jun 19, 2025 am 09:09 AM

NVM - Installieren und verwalten Sie mehrere Node.js -Versionen unter Linux

Jun 19, 2025 am 09:09 AM

Node Version Manager (NVM) ist ein einfaches Bash -Skript, mit dem mehrere Node.js -Versionen auf Ihrem Linux -System verwaltet werden k?nnen. Sie k?nnen verschiedene Node.js -Versionen installieren, verfügbare Versionen für die Installation anzeigen und bereits installierte Versionen überprüft.nv

So installieren Sie die R -Programmiersprache in Linux

Jun 23, 2025 am 09:51 AM

So installieren Sie die R -Programmiersprache in Linux

Jun 23, 2025 am 09:51 AM

R ist eine weit verbreitete Programmiersprache und Software-Umgebung, die für die Entwicklung statistischer und grafischer Computertools innerhalb der Data Science entwickelt wurde. Es ?hnelt stark der Programmiersprache und -umgebung, wobei R als Alternative dient

Wie w?hle ich eine Linux -Distribution für einen Anf?nger aus?

Jun 19, 2025 am 12:09 AM

Wie w?hle ich eine Linux -Distribution für einen Anf?nger aus?

Jun 19, 2025 am 12:09 AM

Neulingsnutzer sollten ihre Nutzungsanforderungen zun?chst bei der Auswahl einer Linux -Verteilung kl?ren. 1. W?hlen Sie Ubuntu oder Linuxmint für den t?glichen Gebrauch. Programmierung und Entwicklung eignen sich für Manjaro oder Fedora; Verwenden Sie Lubuntu und andere leichte Systeme für alte Ger?te. Empfehlen Sie Centosstream oder Debian, um die zugrunde liegenden Prinzipien zu erlernen. 2. Stabilit?t wird für Ubuntults oder Debian bevorzugt; Sie k?nnen Arch oder Manjaro ausw?hlen, um neue Funktionen zu verfolgen. 3. In Bezug auf die Unterstützung der Community sind Ubuntu und Linuxmint reich an Ressourcen, und Arch -Dokumente sind technisch ausgerichtet. 4. In Bezug auf die Installationsschwierigkeit sind Ubuntu und Linuxmint relativ einfach und Arch ist für diejenigen mit Grundbedürfnissen geeignet. Es wird empfohlen, es zuerst zu versuchen und dann zu entscheiden.

7 M?glichkeiten zur Beschleunigung des Firefox -Browsers im Linux -Desktop

Jul 04, 2025 am 09:18 AM

7 M?glichkeiten zur Beschleunigung des Firefox -Browsers im Linux -Desktop

Jul 04, 2025 am 09:18 AM

Firefox Browser ist der Standard -Browser für die meisten modernen Linux -Verteilungen wie Ubuntu, Mint und Fedora. Anf?nglich k?nnte seine Leistung beeindruckend sein, aber im Laufe der Zeit werden Sie m?glicherweise feststellen, dass Ihr Browser nicht so schnell und red ist

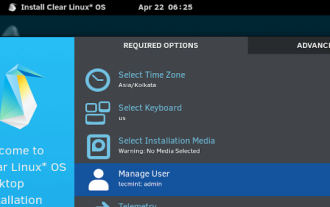

L?schen Sie Linux -Distrium - optimiert für Leistung und Sicherheit

Jul 02, 2025 am 09:49 AM

L?schen Sie Linux -Distrium - optimiert für Leistung und Sicherheit

Jul 02, 2025 am 09:49 AM

Clear Linux OS ist das ideale Betriebssystem für Menschen - AHEM -System -Administratoren -, die eine minimale, sichere und zuverl?ssige Linux -Verteilung haben m?chten. Es ist für die Intel -Architektur optimiert, was bedeutet, dass ein klares Linux -Betriebssystem auf AMD -SYS ausgeführt wird