Technologie-Peripherieger?te

Technologie-Peripherieger?te

KI

KI

So halten Sie KI -Chats privat, auch wenn Sie über Crypto -Trades flüstern

So halten Sie KI -Chats privat, auch wenn Sie über Crypto -Trades flüstern

So halten Sie KI -Chats privat, auch wenn Sie über Crypto -Trades flüstern

Jul 11, 2025 am 11:13 AM

Diese Nachrichten sollten Benutzer dazu veranlassen, eine unangenehme Realit?t über die heutige Umgebung für künstliche Intelligenz zu überdenken. Diese gro?en Sprachmodelle-KI-Systeme, die auf massiven Textmengen geschult wurden, um menschliche Reaktionen zu erzeugen-sind überwachungsmechanismen, die wir noch nicht als solche anerkannt haben, und infolgedessen geben wir ihnen die empfindlichsten Details unseres Lebens. Daher müssen Benutzer vorsichtig und nachdenklich über die pers?nlichen Daten sein, die sie bei der Verwendung von KI -Tools zur Verfügung stellen.

Die Anonymisierung von Proxy -Diensten wie VPNBook und SmartProxy bieten m?glicherweise einige praktische Alternativen zu Standard -Setups, um bestimmte identifizierende Metadaten zu entfernen und eine Datenschutzbarriere zwischen Benutzern und Modellanbietern zu erstellen. Obwohl diese Dienstleistungen dazu beitragen, die Risiken zu verringern, verlassen sie sich immer noch auf die gleiche zentralisierte Infrastruktur, die zu Datenschutzfragen beitr?gt.

Die Bedrohung von AI für unsere Privatsph?re ist einfach eine Entwicklung eines bestehenden Problems. In den letzten zwei Jahrzehnten wurden die Riesen des überwachungskapitalismus , darunter Google, Microsoft und Meta, aufgebaut, indem sie Milliarden-Dollar-Unternehmen aufbauen, indem sie die Aufmerksamkeit und das Verhalten menschlicher Aufmerksamkeit und Verhalten in algorithmische Ressourcen umwandeln, was uns zeigt, dass "freie" digitale Dienste durch Datenernten immer Wert extrahieren. Suchabfragen wurden zu Verhaltensunterlagen, Social Media -Aktivit?ten wurden Anzeigen -Targeting -Material und Standortdaten wurden zu Markteinsichten entwickelt. Wir wurden zum Produkt und haben es akzeptiert - verst?ndlich.

Jetzt wiederholen wir diese Transaktion mit neuen Technologien, aber die Konsequenzen sind weitaus bedeutender. Die Diskussionen, die wir mit Chatgpt, Claude oder Gemini führen, spiegeln unsere kognitiven Prozesse wider. Wir geben kreative Ideen, Gesch?ftsstrategien, personenbezogene Daten und halb entwickelte Gedanken offen, wobei wir diesen Plattformen und ihren Betreibern im Wesentlichen erlauben, die rohen Mechanik des menschlichen Denkens und der Entscheidungsfindung zu beobachten. Beachten Sie, dass Vertraulichkeit nicht garantiert werden kann, wenn es darum geht, KI für die Finanzplanung zu verwenden.

Die Privatsph?re trifft die Realit?t von AI

Diese Entwicklung ist eine gro?e Verschiebung, wenn sie neben der Entwicklung der digitalen Rechte im letzten Jahrzehnt betrachtet wird. Die Snowden-Enthüllungen des Jahres 2013 haben das Interesse an Datenschutztechnologie wieder hergestellt, bei denen die End-to-End-Verschlüsselung-eine Methode, die Daten codiert, sodass nur der Absender und der Empf?nger sie entschlüsseln k?nnen-weit verbreitete, dass private Messaging-Apps SMS ersetzt, und Browser-Entwickler begannen mit der Blockierung von Trackern standardm??ig zu blockieren.

Das Wachstum der Konversations -KI scheint jedoch festgelegte Datenschutzerwartungen verunsichert zu haben. Diese Systeme fühlen sich so intuitiv und engagiert an, dass wir die grundlegende Regel der digitalen Privatsph?re übersehen haben: Wenn Sie Ihre Daten nicht besitzen, steuern Sie sie nicht.

Für Benutzer, die ein gewisses Ma? an Privatsph?re wiedererlangen m?chten und gleichzeitig diese leistungsstarken Tools verwenden, bleiben verfügbare Optionen entt?uschend begrenzt. Das Ausführen von Modellen bietet lokal die vollst?ndige Datenkontrolle, erfordert jedoch technisches Wissen und erhebliche Hardwareinvestitionen, wobei h?ufig mehrere tausend Dollar für ausreichende GPU -Rechenleistung kostet.

Die am besten geeigneten kurzfristigen L?sungen k?nnen aus kryptografischen Fortschritten stammen, die eine sichere Verarbeitung sensibler Daten erm?glichen. Vertrauenswürdige Ausführungsumgebungen - Sicherheits -Hardware -Kompartimente, die sensible Vorg?nge von externen Interferenzen isolieren - k?nnen KI -Aufgaben erledigen und gleichzeitig Daten schützen, selbst w?hrend der aktiven Verarbeitung sicherstellen, dass weder der Infrastrukturanbieter noch der App -Operator auf Benutzereingaben oder -ausgaben zugreifen k?nnen. Derzeit k?nnen nur technisch qualifizierte Benutzer diese mit Desktop -Ger?ten einrichten, die mit Intel SGX oder AMD SEV kompatibel sind. In Zukunft k?nnen Unternehmen, wenn genügend Nachfrage besteht, m?glicherweise zug?ngliche Dienste für Benutzer anbieten, die ihre eigenen Computer nicht erstellen.

Erweiterte kryptografische Methoden wie Zero-Knowledge-Proofs-mathematische Techniken, die Informationen überprüfen, ohne den Inhalt selbst freizulegen-k?nnen Benutzer zu gültigen Abfragen erweisen, ohne zu ermitteln, was diese Abfragen sind. In der Zwischenzeit werden dezentrale Inferenznetzwerke - verteilte Computersysteme, die die KI -Verarbeitung über viele Knoten verbreiten - die Berechnung so verteilt, dass eine einzelne Partei den Zugriff auf vollst?ndige Interaktionen hat. Im Moment k?nnen nur erweiterte KI-Benutzer von diesen Datenschutz-Verbesserungstools profitieren, indem sie benutzerdefinierte Computersysteme einrichten.

Viele Arten von Hardware, die intensive Berechnungen behandeln k?nnen, k?nnen Variationen der oben genannten Datenschutzans?tze unterstützen. Bis kommerzielle Produkte für allgemeine Nutzer zur Verfügung stehen, m?chten Personen, die mit KI arbeiten, m?glicherweise vermeiden, pers?nliche finanzielle Details in KI-angetriebene Chats einzugeben.

Mit Blick auf die Zukunft legen die Technologien für Datenschutzbestimmungen nahe, dass der Konflikt zwischen KI-Funktionen und Privatsph?re der Benutzer letztendlich gel?st werden kann. Obwohl sie der ?ffentlichkeit weitgehend unbekannt sind, bieten sie letztendlich die kryptografische Grundlage an, die erforderlich ist, um künstliche Intelligenz wirklich vertrauenswürdig zu machen.

Die Lektion für KI -Benutzer? Seien Sie vorsichtig

Bis sich diese Datenschutzl?sungen weiter entwickeln, sollten Benutzer mit gro?er Sprachmodellen mit einem st?rkeren Verst?ndnis ihrer Datenpraktiken interagieren. Dies sind keine unparteiischen intellektuellen Instrumente. Stattdessen handelt es sich um kommerzielle Angebote, die so konstruiert wurden, dass sie den Wert von Benutzern extrahieren. Sie sind nicht dein Verbündeter.

Die Gerichtsverordnung, nach der OpenAI erforderlich ist, um Benutzergespr?che zu behalten, ist nur der Beginn der Art und Weise, wie diese Plattformen unsere privaten Gedanken gef?hrden k?nnen. Die kognitive Freiheit ist ein Recht, das wir aktiv verteidigen müssen. Fragen Sie sich bis dahin, ob Sie mit Ihren Eingabeaufforderungen in einem Datenleck oder einem Rechtsdokument einverstanden sind. Geben Sie niemals Namen oder Adressen an, wechseln Sie regelm??ig zwischen Dienstleister und verwenden Sie Funktionen wie Chatgpts tempor?rer Chat , bevor Sie über Krypto -Trades diskutieren.

Kehren wir nicht zu alten Gewohnheiten zurück und verschenken unsere Privatsph?re leicht. Es gibt immer Kosten, und es sollte gr??er sein als ein stilisiertes Bild.

Das obige ist der detaillierte Inhalt vonSo halten Sie KI -Chats privat, auch wenn Sie über Crypto -Trades flüstern. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Kimi K2: Das m?chtigste Open-Source-Agentenmodell

Jul 12, 2025 am 09:16 AM

Kimi K2: Das m?chtigste Open-Source-Agentenmodell

Jul 12, 2025 am 09:16 AM

Erinnern Sie sich an die Flut chinesischer Open-Source-Modelle, die die Genai-Industrie Anfang dieses Jahres gest?rt haben? W?hrend Deepseek die meisten Schlagzeilen machte, war Kimi K1.5 einer der herausragenden Namen in der Liste. Und das Modell war ziemlich cool.

Grok 4 gegen Claude 4: Was ist besser?

Jul 12, 2025 am 09:37 AM

Grok 4 gegen Claude 4: Was ist besser?

Jul 12, 2025 am 09:37 AM

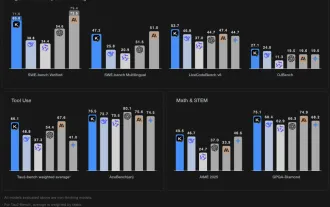

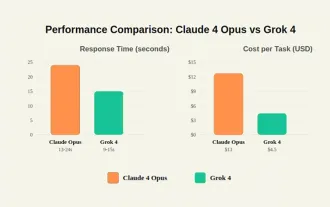

Bis Mitte 2025 heizt sich das KI ?Wettret“ auf, und Xai und Anthropic haben beide ihre Flaggschiff-Modelle GROK 4 und Claude 4 ver?ffentlicht. Diese beiden Modelle befinden

10 erstaunliche humanoide Roboter, die heute bereits unter uns gehen

Jul 16, 2025 am 11:12 AM

10 erstaunliche humanoide Roboter, die heute bereits unter uns gehen

Jul 16, 2025 am 11:12 AM

Aber wir müssen wahrscheinlich nicht einmal 10 Jahre warten, um einen zu sehen. Was als erste Welle wirklich nützlicher, menschlicher Maschinen angesehen werden k?nnte, ist bereits da. In den letzten Jahren wurden eine Reihe von Prototypen und Produktionsmodellen aus t herausgezogen

Context Engineering ist der neue ' Schnelltechnik

Jul 12, 2025 am 09:33 AM

Context Engineering ist der neue ' Schnelltechnik

Jul 12, 2025 am 09:33 AM

Bis zum Vorjahr wurde eine schnelle Engineering als entscheidende F?higkeit zur Interaktion mit gro?artigen Modellen (LLMs) angesehen. In jüngster Zeit sind LLM jedoch in ihren Argumentations- und Verst?ndnisf?higkeiten erheblich fortgeschritten. Natürlich unsere Erwartung

Leia's Imgsitary Mobile App bringt die 3D -Tiefe in allt?gliche Fotos

Jul 09, 2025 am 11:17 AM

Leia's Imgsitary Mobile App bringt die 3D -Tiefe in allt?gliche Fotos

Jul 09, 2025 am 11:17 AM

Aufgebaut auf Leia's propriet?rer neuronaler Tiefenmotor verarbeitet die App still Bilder und fügt die natürliche Tiefe zusammen mit simulierten Bewegungen hinzu - wie Pfannen, Zoome und Parallaxeffekte -, um kurze Video -Rollen zu erstellen, die den Eindruck erwecken, in die SCE einzusteigen

Was sind die 7 Arten von AI -Agenten?

Jul 11, 2025 am 11:08 AM

Was sind die 7 Arten von AI -Agenten?

Jul 11, 2025 am 11:08 AM

Stellen Sie sich vor, dass etwas Geformtes, wie ein KI -Motor, der bereit ist, ein detailliertes Feedback zu einer neuen Kleidungssammlung von Mailand oder automatische Marktanalyse für ein weltweit betriebenes Unternehmen zu geben, oder intelligentes Systeme, das eine gro?e Fahrzeugflotte verwaltet.

Diese KI -Modelle haben nicht die Sprache gelernt, sie lernten Strategie

Jul 09, 2025 am 11:16 AM

Diese KI -Modelle haben nicht die Sprache gelernt, sie lernten Strategie

Jul 09, 2025 am 11:16 AM

Eine neue Studie von Forschern am King's College London und der University of Oxford teilt die Ergebnisse dessen, was passiert ist, als OpenAI, Google und Anthropic in einem Cutthroat -Wettbewerb zusammengeworfen wurden, der auf dem iterierten Dilemma des Gefangenen basiert. Das war nein

Versteckte Befehlskrise: Forscher Game KI, um ver?ffentlicht zu werden

Jul 13, 2025 am 11:08 AM

Versteckte Befehlskrise: Forscher Game KI, um ver?ffentlicht zu werden

Jul 13, 2025 am 11:08 AM

Wissenschaftler haben eine clevere, aber alarmierende Methode aufgedeckt, um das System zu umgehen. Juli 2025 markierte die Entdeckung einer aufw?ndigen Strategie, bei der Forscher unsichtbare Anweisungen in ihre akademischen Einreichungen eingefügt haben - diese verdeckten Richtlinien waren Schwanz