Backend-Entwicklung

Backend-Entwicklung

C#.Net-Tutorial

C#.Net-Tutorial

Teilen Sie den Beispielcode des MD5-Algorithmus basierend auf der String-Verschlüsselung

Teilen Sie den Beispielcode des MD5-Algorithmus basierend auf der String-Verschlüsselung

Teilen Sie den Beispielcode des MD5-Algorithmus basierend auf der String-Verschlüsselung

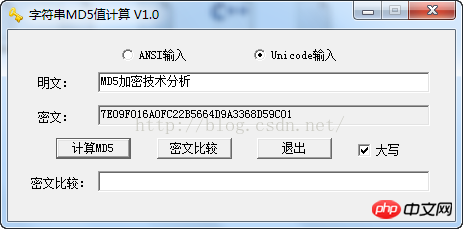

Jul 26, 2017 pm 03:01 PMMD5-Algorithmus basierend auf String-Verschlüsselung, VS2008 VC++, Multi-Byte-Kompilierungsprojekt. Der Hauptcode lautet wie folgt und implementiert die ANSI-String-Verschlüsselung und die Unicode-String-Verschlüsselung.

Der Betriebseffekt ist wie folgt:

Kerncode:

void CEncryptByMd5Dlg::OnButtonOk()

{

// TODO: Add your control notification handler code here

UpdateData(true);

unsigned int len=0;

char *cTemp =NULL;

if(m_bType==0)

{

len=m_sText.GetLength();

cTemp=(char*)(LPCTSTR)m_sText;

}

else

{

len=CStringW(m_sText).GetLength()*2;

cTemp=(char*)ANSI2UNICODE(m_sText);

}

char *cIdentity;

CMd5A md5;

cIdentity = md5.MDString(cTemp,len);

m_sEncrypt = CString(cIdentity);

if(m_bUpper==TRUE)

{

m_sEncrypt.MakeUpper();

}

else

{

m_sEncrypt.MakeLower();

}

UpdateData(false);

}

void CEncryptByMd5Dlg::OnBnClickedBtnCompare()

{

// TODO: Add your control notification handler code here

UpdateData(true);

if(m_sEncrypt==m_szMD5_2)

{

MessageBox(_T("密文比較結果相同!"),_T("比較相同"),MB_OK|MB_ICONINFORMATION);

}

else

{

MessageBox(_T("密文比較結果失敗!"),_T("比較不同"),MB_OK|MB_ICONERROR);

}

UpdateData(FALSE);

}

void CEncryptByMd5Dlg::OnEnChangeEdit1()

{

// TODO: If this is a RICHEDIT control, the control will not

// send this notification unless you override the CDialog::OnInitDialog()

// function and call CRichEditCtrl().SetEventMask()

// with the ENM_CHANGE flag ORed into the mask.

OnButtonOk();

// TODO: Add your control notification handler code here

}

char * CEncryptByMd5Dlg::Unicode2ANSI(CString strSource)

{

if (strSource.IsEmpty()) return NULL;

char *pBuffer = NULL;

int nBufferSize = 0;

#ifdef _UNICODE

nBufferSize = WideCharToMultiByte(CP_ACP, 0, (LPCTSTR)strSource, -1, NULL, 0, NULL, NULL) + 1;

pBuffer = new char[nBufferSize];

memset(pBuffer, 0, sizeof(char)*nBufferSize);

WideCharToMultiByte(CP_ACP, 0, (LPCTSTR)strSource, -1, pBuffer, nBufferSize, NULL, NULL);

#else

nBufferSize = strSource.GetLength() + 1;

pBuffer = new char[nBufferSize];

memset(pBuffer, 0, sizeof(char)*nBufferSize);

strcpy_s(pBuffer, nBufferSize, (LPCTSTR)strSource);

#endif

return pBuffer;

}

wchar_t * CEncryptByMd5Dlg::ANSI2UNICODE(CString pData)

{

int nLength = MultiByteToWideChar(CP_ACP, 0, pData, -1, NULL, 0);

wchar_t *pwBuffer = new wchar_t[nLength + 1];

memset(pwBuffer, 0, sizeof(wchar_t)*(nLength + 1));

MultiByteToWideChar(CP_ACP, 0, pData, -1, pwBuffer, nLength);

return pwBuffer;

}

void CEncryptByMd5Dlg::OnBnClickedCheckUpper()

{

OnButtonOk();

// TODO: Add your control notification handler code here

}

void CEncryptByMd5Dlg::OnBnClickedRadio1()

{

OnButtonOk();

// TODO: Add your control notification handler code here

}

void CEncryptByMd5Dlg::OnBnClickedRadio2()

{

OnButtonOk();

// TODO: Add your control notification handler code here

}Das obige ist der detaillierte Inhalt vonTeilen Sie den Beispielcode des MD5-Algorithmus basierend auf der String-Verschlüsselung. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Implementierung von Algorithmen für maschinelles Lernen in C++: H?ufige Herausforderungen und L?sungen

Jun 03, 2024 pm 01:25 PM

Implementierung von Algorithmen für maschinelles Lernen in C++: H?ufige Herausforderungen und L?sungen

Jun 03, 2024 pm 01:25 PM

Zu den h?ufigsten Herausforderungen, mit denen Algorithmen für maschinelles Lernen in C++ konfrontiert sind, geh?ren Speicherverwaltung, Multithreading, Leistungsoptimierung und Wartbarkeit. Zu den L?sungen geh?ren die Verwendung intelligenter Zeiger, moderner Threading-Bibliotheken, SIMD-Anweisungen und Bibliotheken von Drittanbietern sowie die Einhaltung von Codierungsstilrichtlinien und die Verwendung von Automatisierungstools. Praktische F?lle zeigen, wie man die Eigen-Bibliothek nutzt, um lineare Regressionsalgorithmen zu implementieren, den Speicher effektiv zu verwalten und leistungsstarke Matrixoperationen zu nutzen.

Anwendung von Algorithmen beim Aufbau einer 58-Portr?t-Plattform

May 09, 2024 am 09:01 AM

Anwendung von Algorithmen beim Aufbau einer 58-Portr?t-Plattform

May 09, 2024 am 09:01 AM

1. Hintergrund des Baus der 58-Portrait-Plattform Zun?chst m?chte ich Ihnen den Hintergrund des Baus der 58-Portrait-Plattform mitteilen. 1. Das traditionelle Denken der traditionellen Profiling-Plattform reicht nicht mehr aus. Der Aufbau einer Benutzer-Profiling-Plattform basiert auf Data-Warehouse-Modellierungsfunktionen, um Daten aus mehreren Gesch?ftsbereichen zu integrieren, um genaue Benutzerportr?ts zu erstellen Und schlie?lich muss es über Datenplattformfunktionen verfügen, um Benutzerprofildaten effizient zu speichern, abzufragen und zu teilen sowie Profildienste bereitzustellen. Der Hauptunterschied zwischen einer selbst erstellten Business-Profiling-Plattform und einer Middle-Office-Profiling-Plattform besteht darin, dass die selbst erstellte Profiling-Plattform einen einzelnen Gesch?ftsbereich bedient und bei Bedarf angepasst werden kann. Die Mid-Office-Plattform bedient mehrere Gesch?ftsbereiche und ist komplex Modellierung und bietet allgemeinere Funktionen. 2.58 Benutzerportr?ts vom Hintergrund der Portr?tkonstruktion im Mittelbahnsteig 58

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochaufl?senden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochaufl?senden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

01Ausblicksübersicht Derzeit ist es schwierig, ein angemessenes Gleichgewicht zwischen Detektionseffizienz und Detektionsergebnissen zu erreichen. Wir haben einen verbesserten YOLOv5-Algorithmus zur Zielerkennung in hochaufl?senden optischen Fernerkundungsbildern entwickelt, der mehrschichtige Merkmalspyramiden, Multierkennungskopfstrategien und hybride Aufmerksamkeitsmodule verwendet, um die Wirkung des Zielerkennungsnetzwerks in optischen Fernerkundungsbildern zu verbessern. Laut SIMD-Datensatz ist der mAP des neuen Algorithmus 2,2 % besser als YOLOv5 und 8,48 % besser als YOLOX, wodurch ein besseres Gleichgewicht zwischen Erkennungsergebnissen und Geschwindigkeit erreicht wird. 02 Hintergrund und Motivation Mit der rasanten Entwicklung der Fernerkundungstechnologie wurden hochaufl?sende optische Fernerkundungsbilder verwendet, um viele Objekte auf der Erdoberfl?che zu beschreiben, darunter Flugzeuge, Autos, Geb?ude usw. Objekterkennung bei der Interpretation von Fernerkundungsbildern

Welcher der zehn besten Apps für virtuelle W?hrung ist die besten?

Mar 19, 2025 pm 05:00 PM

Welcher der zehn besten Apps für virtuelle W?hrung ist die besten?

Mar 19, 2025 pm 05:00 PM

Top 10 Apps Rankings von Virtual Currency Trading: 1. OKX, 2. Binance, 3. Gate.io, 4. Kraken, 5. Huobi, 6. Coinbase, 7. Kucoin, 8. Crypto.com, 9. Bitfinex, 10. Gemini. Sicherheit, Liquidit?t, Handhabungsgebühren, W?hrungsauswahl, Benutzeroberfl?che und Kundenbetreuung sollten bei der Auswahl einer Plattform berücksichtigt werden.

Der bahnbrechende CVM-Algorithmus l?st Z?hlprobleme aus über 40 Jahren! Informatiker wirft Münze, um einzigartiges Wort für ?Hamlet' zu finden

Jun 07, 2024 pm 03:44 PM

Der bahnbrechende CVM-Algorithmus l?st Z?hlprobleme aus über 40 Jahren! Informatiker wirft Münze, um einzigartiges Wort für ?Hamlet' zu finden

Jun 07, 2024 pm 03:44 PM

Z?hlen klingt einfach, ist aber in der Praxis sehr schwierig. Stellen Sie sich vor, Sie werden in einen unberührten Regenwald transportiert, um eine Wildtierz?hlung durchzuführen. Wenn Sie ein Tier sehen, machen Sie ein Foto. Digitalkameras zeichnen nur die Gesamtzahl der verfolgten Tiere auf, Sie interessieren sich jedoch für die Anzahl der einzelnen Tiere, es gibt jedoch keine Statistiken. Wie erh?lt man also am besten Zugang zu dieser einzigartigen Tierpopulation? An diesem Punkt müssen Sie sagen: Beginnen Sie jetzt mit dem Z?hlen und vergleichen Sie schlie?lich jede neue Art vom Foto mit der Liste. Für Informationsmengen bis zu mehreren Milliarden Eintr?gen ist diese g?ngige Z?hlmethode jedoch teilweise nicht geeignet. Informatiker des Indian Statistical Institute (UNL) und der National University of Singapore haben einen neuen Algorithmus vorgeschlagen – CVM. Es kann die Berechnung verschiedener Elemente in einer langen Liste ann?hern.

Holen Sie sich das Installationspaket Gate.io kostenlos

Feb 21, 2025 pm 08:21 PM

Holen Sie sich das Installationspaket Gate.io kostenlos

Feb 21, 2025 pm 08:21 PM

Gate.io ist ein beliebter Kryptow?hrungsaustausch, den Benutzer verwenden k?nnen, indem sie sein Installationspaket herunterladen und auf ihren Ger?ten installieren. Die Schritte zum Abholen des Installationspakets sind wie folgt: Besuchen Sie die offizielle Website von Gate.io, klicken Sie auf "Download", w?hlen Sie das entsprechende Betriebssystem (Windows, Mac oder Linux) und laden Sie das Installationspaket auf Ihren Computer herunter. Es wird empfohlen, die Antiviren -Software oder -Firewall w?hrend der Installation vorübergehend zu deaktivieren, um eine reibungslose Installation zu gew?hrleisten. Nach Abschluss muss der Benutzer ein Gate.io -Konto erstellen, um es zu verwenden.

Konzentrieren Sie sich darauf! ! Analyse zweier wichtiger Algorithmus-Frameworks für kausale Schlussfolgerungen

Jun 04, 2024 pm 04:45 PM

Konzentrieren Sie sich darauf! ! Analyse zweier wichtiger Algorithmus-Frameworks für kausale Schlussfolgerungen

Jun 04, 2024 pm 04:45 PM

1. Die Hauptaufgaben des Gesamtrahmens lassen sich in drei Kategorien einteilen. Die erste besteht darin, kausale Strukturen zu entdecken, also kausale Beziehungen zwischen Variablen aus den Daten zu identifizieren. Die zweite M?glichkeit besteht darin, kausale Effekte abzusch?tzen, also aus den Daten den Grad des Einflusses einer Variablen auf eine andere Variable abzuleiten. Es ist zu beachten, dass sich dieser Einfluss nicht auf die relative Natur bezieht, sondern darauf, wie sich der Wert oder die Verteilung einer anderen Variablen ?ndert, wenn in eine Variable eingegriffen wird. Der letzte Schritt besteht darin, Verzerrungen zu korrigieren, da bei vielen Aufgaben verschiedene Faktoren dazu führen k?nnen, dass die Verteilung von Entwicklungsbeispielen und Anwendungsbeispielen unterschiedlich ist. In diesem Fall kann uns die kausale Schlussfolgerung dabei helfen, Verzerrungen zu korrigieren. Diese Funktionen eignen sich für eine Vielzahl von Szenarien. Das typischste davon sind Entscheidungsszenarien. Durch kausale Schlussfolgerungen k?nnen wir verstehen, wie verschiedene Benutzer auf unser Entscheidungsverhalten reagieren. Zweitens in der Industrie

Java-Datenstrukturen und -Algorithmen: Ein praktischer Leitfaden zum Cloud Computing

May 09, 2024 am 08:12 AM

Java-Datenstrukturen und -Algorithmen: Ein praktischer Leitfaden zum Cloud Computing

May 09, 2024 am 08:12 AM

Der Einsatz von Datenstrukturen und Algorithmen ist im Cloud Computing von entscheidender Bedeutung, um riesige Datenmengen zu verwalten und zu verarbeiten. Zu den g?ngigen Datenstrukturen geh?ren Arrays, Listen, Hash-Tabellen, B?ume und Diagramme. Zu den h?ufig verwendeten Algorithmen geh?ren Sortieralgorithmen, Suchalgorithmen und Diagrammalgorithmen. Mithilfe der Leistungsf?higkeit von Java k?nnen Entwickler Java-Sammlungen, threadsichere Datenstrukturen und Apache-Commons-Sammlungen verwenden, um diese Datenstrukturen und Algorithmen zu implementieren.