Insgesamt10000 bezogener Inhalt gefunden

CentOS -Konfiguration IP -Adresse

Artikeleinführung:Steps to configure IP address in CentOS: View the current network configuration: ip addr Edit the network configuration file: sudo vi /etc/sysconfig/network-scripts/ifcfg-eth0 Change IP address: Edit IPADDR= Line changes the subnet mask and gateway (optional): Edit NETMASK= and GATEWAY= Lines Restart the network service: sudo systemctl restart network verification IP address: ip addr

2025-04-14

Kommentar 0

855

dusnmp.dll - Was ist dusnmp.dll?

Artikeleinführung:Was macht dusnmp.dll auf meinem Computer?

dusnmp.dll ist ein Modul, das zum DirectUpd@te SNMP IP Detection-Plug-in von WildUP geh?rt.

Nicht-systemische Prozesse wie dusnmp.dll stammen von Software, die Sie auf Ihrem System installiert haben. Da die meisten Anwendungen

2024-11-11

Kommentar 0

1036

dutelnet.dll - Was ist dutelnet.dll?

Artikeleinführung:Was macht dutelnet.dll auf meinem Computer?

dutelnet.dll ist ein Modul, das zum DirectUpd@te Telnet IP Detection-Plug-in von WildUP geh?rt.

Nicht-systemische Prozesse wie dutelnet.dll stammen von Software, die Sie auf Ihrem System installiert haben. Da die meisten Appli

2024-11-09

Kommentar 0

350

So erlauben Sie Remote -Verbindungen zu MySQL auf dem Mac

Artikeleinführung:Um den Remote-Zugriff auf MySQL auf dem Mac zu erm?glichen, müssen Sie zun?chst die Bind-Address in der Konfigurationsdatei auf 0.0.0.0 oder eine bestimmte IP ?ndern und den MySQL-Dienst neu starten. Zweitens erstellen oder ?ndern Sie Benutzerberechtigungen, verwenden Sie 'Remote_User'@'%' oder geben Sie das Format der IP an und führen Sie die Zuschussberechtigung durch. überprüfen Sie schlie?lich, ob die Mac Firewall Port 3306 freigibt, um sicherzustellen, dass die Netzwerkverbindung normal ist.

2025-06-29

Kommentar 0

281

So ?ndern Sie Ihren Standort in Chrome

Artikeleinführung:Sie k?nnen den Browser-Standort vorübergehend über Chrome-Entwickler-Tools oder Plug-Ins ?ndern. Die spezifischen Schritte sind: 1. ?ffnen Sie die Entwicklerwerkzeuge → Drei Punktmenüs → Moretools → Sensoren; 2. W?hlen Sie CustomLocation… in Position… und geben Sie den Breitengrad und die L?nge ein. 3. Wenn Sie es für lange Zeit verwenden müssen, k?nnen Sie Plug-Ins wie StandortGuard installieren. 4. Achten Sie auf einige Websites, die sich auf IP -Adressen verlassen, um den Standort zu bestimmen, und Sie müssen ihn zu diesem Zeitpunkt auch mit einem Proxy oder einem VPN verwenden.

2025-07-24

Kommentar 0

688

Die Remote -Verbindung zum MySQL -Server unter Windows zulassen

Artikeleinführung:Um den Remote -Zugriff auf MySQL Server zu erm?glichen, müssen Sie die Konfigurationsdatei ?ndern, den Firewall -Port ?ffnen und Benutzerberechtigungen festlegen. Bearbeiten Sie zun?chst die Datei my.ini oder my.cnf, kommentieren Sie Bind-Address = 127.0.0.1, um alle IPs anzuh?ren. Zweitens erstellen Sie eine neue Inbound -Regel in der Windows -Firewall, um Port 3306 zu ?ffnen. Verwenden Sie schlie?lich die Grant -Anweisung, um der Benutzererlaubnis zu erteilen, sich aus % oder einer bestimmten IP aus der Ferne zu verbinden und FlushPrivileges -Aktualisierungsberechtigungen durchzuführen. Nach Abschluss der Konfiguration k?nnen Sie mit Tools wie Netstat, Ping und Telnet Verbindungsprobleme beheben.

2025-06-29

Kommentar 0

669

Implementierung des HTML `ping` -Attributs für die Verfolgung von Link

Artikeleinführung:Das Ping -Attribut ist eine native Methode in HTML zum Verfolgung von Link -Klicks. Es legt den Ping -Attributwert auf einen oder mehrere URLs im oder Tag fest. Wenn der Benutzer auf den Link klickt, sendet der Browser eine Postanforderung an diese URLs zur Aufzeichnung. Bei der Verwendung müssen Sie sicherstellen, dass der Pingurl zug?nglich ist und schnell reagiert, die Space Trennung von Multi-Address unterstützt, die Serverempfang verifizieren und auf Fragen der Privatsph?re und Compliance achten. Es ist für externe Linkstatistiken geeignet, keine JS-Tracking- und A/B-Testszenarien, aber es gibt Beschr?nkungen wie Browserkompatibilit?t, Plug-in-Interception und fehlerfreie Verarbeitung. Es wird empfohlen, JS -Ereignisse zu kombinieren, um die Zuverl?ssigkeit zu verbessern.

2025-07-28

Kommentar 0

516

So begrenzen Sie Anmeldeversuche in WordPress

Artikeleinführung:Um die Anzahl der WordPress -Anmeldeversuche zu begrenzen, verwenden Sie das Plugin oder fügen Sie den Code manuell hinzu. 1. Verwenden Sie Plug-Ins wie LimitLoginattemptsReloceed oder WPlimitloginattemptes, um die maximale Anzahl von Ausf?llen (z. B. 5-mal) und die Sperrzeit (z. B. 30 Minuten) festzulegen und die IP-Whitelisting zu unterstützen. 2. Fügen Sie die themenfunktionen.php -Datei manuell hinzu, um ?hnliche Funktionen zu erzielen, achten Sie jedoch auf Sicherung und Kompatibilit?t. 3.. In Kombination mit serverschichtiger Schutz wie .htaccess, CDN-Ratenlimit oder Fail2ban erh?hen Sie die Sicherheit weiter. Diese Methoden sind einfach zu bedienen und k?nnen brutaler Angriffe effektiv verhindern.

2025-07-15

Kommentar 0

735

MySQL durch Brute-Force-Angriffe sichern

Artikeleinführung:Um zu verhindern, dass MySQL brutale Angriffe sind, sollten Sie zun?chst unn?tigen Remotezugriff verbieten, die Bindungsadresse auf 127.0.0.1 ?ndern oder IP angeben und die Verwendung von 0.0.0.0.0 vermeiden; Zweitens st?rken Sie die Richtlinienkennlinien für das Kontokennwort, verwenden Sie starke Kennw?rter, deaktivieren Sie Standardkonten, aktivieren Sie Validate_Password-Plug-In und ?ndern Sie die Kennw?rter regelm??ig. Drittens verwenden Sie eine Firewall, um Zugriffsanschlüsse einzuschr?nken, Anmeldefehlerbeschr?nkungen festzulegen und Protokolle zu überwachen. Au?erdem ist das ?ndern des Standard -Ports, die Aufrechterhaltung der MySQL -Version und das Erm?glichen von SSL -Verschlüsselungsverbindungen auch wichtige Ma?nahmen, und der Sicherheitsschutz muss kontinuierlich optimiert und überwacht werden.

2025-08-02

Kommentar 0

754

Sicherung von MySQL für Multi-Cloud-Bereitstellungen

Artikeleinführung:Um die MySQL-Sicherheit in einer Multi-Cloud-Umgebung zu schützen, müssen wir von vier Aspekten beginnen: Zugriffskontrolle, Berechtigungsmanagement, Verschlüsselung und Prüfung. 1. Beschr?nken Sie den Zugriff: Beschr?nken Sie die IP, die über Firewall, Sicherheitsgruppe, VPC -Docking oder dedizierte Linie mit der Datenbank verbunden werden kann, um die Exposition des ?ffentlichen Netzwerks zu verringern. 2. Verwaltung der Benutzerberechtigung: Erstellen Sie ein unabh?ngiges Konto für jede Anwendung und geben Sie Mindestberechtigungen, reinigen Sie regelm??ig Zombie -Konten und verwenden Sie Showgrants, um die Berechtigungen zu überprüfen. 3.. 16. Regelm??ige Sicherung und Prüfung: Führen Sie logische und physikalische Sicherungen aus und testen Sie den Wiederherstellungsprozess, aktivieren Sie das Prüfprotokoll-Plug-in, überwachen Sie das Betriebsverhalten zentral und erkennen Sie sie unverzüglich Ausnahmen.

2025-07-31

Kommentar 0

729

MySQL mit fortgeschrittenem Bedrohungsschutz zu sichern

Artikeleinführung:Der Schutz der MySQL -Datenbank erfordert einen fortgeschrittenen Bedrohungsschutz auf mehreren Ebenen, einschlie?lich: 1. Beschr?nkung der Zugriffsberechtigungen, dem Prinzip der Mindestberechtigungen, erstellen Sie ein dediziertes Konto und binden Sie die Quell -IP und reinigen Sie regelm??ige nutzlose Konten. 2. Aktivieren und konfigurieren Sie Audit-Protokolle, verwenden Sie MySQLenterPriseAudit- oder Open-Source-Plug-In, um das Betriebsverhalten aufzuzeichnen, und greifen Sie auf Siem-Systemanalyseprotokolle auf. 3.. Verwenden Sie SSL/TLS, um die Kommunikation zu verschlüsseln, Man-in-the-Middle-Angriffe zu verhindern, SSL in der Konfigurationsdatei zu aktivieren und den Client zur Verwendung der Zertifikatprüfung zu zwingen. 4. Kombinieren Sie WAF und IDs, um einen abnormalen Verkehr wie die SQL -Injektion abzufangen, und setzen Sie einen Mechanismus für Anmeldesausf?lle auf. Diese Ma?nahmen k?nnen die Datenbanksicherheit effektiv verbessern und gemeinsamen Angriffen widerstehen.

2025-07-21

Kommentar 0

548

So verwenden Sie Reverse Proxy mit WordPress

Artikeleinführung:Verwenden Sie Reverse Proxy, um sich mit WordPress zu kombinieren, um die Leistung, Sicherheit und Lastausgleich zu verbessern. Zu den allgemeinen Verwendungen geh?ren das Zwischenspeichern statischer Ressourcen, die SSL -Beendigung, das Ausblenden von echtem IP von au?en und zentrales Verwalten mehrerer Standorte; Bei der Konfiguration von Nginx als Reverse Proxy müssen Sie Proxy_Pass und verwandte Header festlegen und sicherstellen, dass die Site -Adresse des WordPress -Backends mit dem Namen der Proxy -Dom?nen übereinstimmt. H?ufige Probleme wie Hintergrundsprungfehler, unsichere HTTPS -Anzeige und fehlgeschlagene Kommentaranmeldung k?nnen gel?st werden, indem WP_HOME, WP_Siteurl definiert und http_x_forwarded_proto identifiziert werden; Bei Bedarf kann das Installieren von ReverseProxyVIP- oder Cloudflare-kompatibles Plug-In optimiert werden.

2025-07-22

Kommentar 0

430

So verwenden Sie Edge mit Burp Suite

Artikeleinführung:Um Edge mit burpuiten zu verwenden, um Pakete zu erfassen, ist der Schlüssel, den Proxy und das Zertifikat korrekt einzurichten. Stellen Sie zun?chst sicher, dass die Burp -H?radresse 127.0.0.1 und der Port 8080 (oder benutzerdefinierter Port) betr?gt. Stellen Sie dann den gleichen IP und denselben Port im Windows -Systemproxy ein, damit Edge den Datenverkehr über den Systemproxy senden kann. Greifen Sie dann auf http: // burp in Edge zu, um das CA -Zertifikat von BURP herunterzuladen und zu installieren, um zu verhindern, dass HTTPs Fehler berichten. Wenn der Datenverkehr nicht gefangen werden kann, müssen Sie überprüfen, ob Burpproxy gestartet wird, ob die Systemproxy-Konfiguration korrekt ist, die intelligente Multiplexing-Funktion von Edge ausschalten und St?rungen für Plug-in- oder Sicherheitsoftware beheben.

2025-07-19

Kommentar 0

681

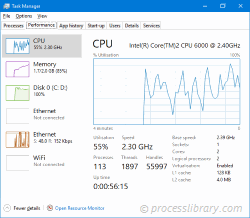

MySQL Workbench kann unter Windows keine Verbindung zum Datenbankserver herstellen

Artikeleinführung:Bei der Begegnung mit dem Problem "Can'tconnectTodatabaseServer" wird es normalerweise durch einen Verbindungskonfigurationsfehler, einen nicht gestarteten Dienst oder eine Einschr?nkung einer Netzwerkberechtigung verursacht. 1. überprüfen Sie zun?chst, ob der MySQL -Dienst ausgeführt wird, der über den Task -Manager oder die Befehlszeile gestartet werden kann. 2. best?tigen Sie, dass die Verbindungsparameter korrekt sind, einschlie?lich des Hostnamens, des Ports, des Benutzernamens und des Kennworts. 3. überprüfen Sie die Firewall -Einstellungen, schlie?en Sie die Firewall vorübergehend oder fügen Sie Ausnahmegeln hinzu. 4. überprüfen Sie, ob MySQL an die richtige IP-Adresse gebunden ist, und ?ndern Sie die Bind-Address in der my.ini-Datei gegebenenfalls. 5. Betrachten Sie die Kompatibilit?t von Workbench und MySQL -Version, SSL -Einstellungen und Cache -Konflikten und befassen sich entsprechend mit ihnen.

2025-07-01

Kommentar 0

896

Geo-Targeting-WordPress-Inhalt zur Personalisierung Ihrer Website

Artikeleinführung:Geolokalisierung: Der Schlüssel zur Verbesserung der WordPress -Website -Benutzererfahrung

Die Geolocation -Orientierungstechnologie verbessert die Benutzererfahrung erheblich, indem die IP -Adresse eines Besucheres identifiziert und ihnen personalisierte Inhalte im Zusammenhang mit der Geolokalisierung bereitgestellt wird. In diesem Artikel wird die Anwendung der Geolokalisierungsorientierung auf WordPress-Websites untersucht und verwandte Plug-Ins und Nutzungsmethoden eingeführt.

Der Charme von personalisierten Inhalten

Die Erfolgsgeschichten von Coca-Cola und Nutella werden durch die Kraft personalisierter Inhalte vollst?ndig demonstriert. Heute erwarten Benutzer, dass die Website -Inhalte nach ihrer eigenen Situation angepasst werden, und die Geolokationsorientierung ist ein effektiver Weg, um dieses Ziel zu erreichen.

Was ist Geolokalisierungsorientierung?

Die geografische Standortorientierung bezieht sich auf die Website basierend auf dem geografischen Standort des Besuchers (normalerweise ein Land oder eine Stadt)

2025-02-10

Kommentar 0

1137

Wie funktioniert der Chrome Incognito -Modus?

Artikeleinführung:Der Traceless -Modus ist eine tempor?re Browserfunktion des Chrombrowsers. Die Kernfunktion besteht darin, nach dem Schlie?en des Fensters nicht das Browserverlauf, Cookies, Website -Daten oder Suchverlauf zu speichern. Es eignet sich für Szenarien wie Anmeldung in mehreren Konten, durch das Durchsuchen von Webseiten oder das Testen von Webseiten, bietet jedoch keine vollst?ndige Anonymit?t. Zu den Gründen geh?ren: IP -Adressen sind nicht versteckt, Websites k?nnen sich weiterhin über Serverprotokolle anmelden, und Netzwerkdiensteanbieter oder Administratoren k?nnen weiterhin den Datenverkehr verfolgen. Darüber hinaus werden die heruntergeladenen Dateien und hinzugefügten Lesezeichen weiterhin erhalten, und die Aktivit?tsaufzeichnungen nach dem Anmelden beim Konto werden weiterhin vom Dienstanbieter erfasst. Wenn ein h?herer Datenschutzschutz erforderlich ist, sollte er mit VPN, Anzeigenblocker-Plug-Ins und Datenschutz-Suchmaschinen verwendet werden.

2025-07-17

Kommentar 0

861

Dave der Taucher: Wie man Spinnenkrabben f?ngt

Artikeleinführung:In Dave The Diver gibt es einige Kreaturen, die nicht leicht zu fangen sind. Oder lebendig fangen. Die Seespinne ist eine dieser Arten, und es scheint, dass die einzige M?glichkeit, diese Krebstiere wieder an Land zu bringen, darin besteht, sie brutal zu vernichten

2025-01-10

Kommentar 0

859