base de données

base de données

tutoriel mysql

tutoriel mysql

Spécifications de codage et recommandations d'outils pour prévenir les attaques d'injection SQL

Spécifications de codage et recommandations d'outils pour prévenir les attaques d'injection SQL

Spécifications de codage et recommandations d'outils pour prévenir les attaques d'injection SQL

Apr 08, 2025 am 10:18 AM

Injection SQL: tuer dans le berceau

Avez-vous déjà pensé que les requêtes de base de données apparemment simples cachent des risques qui sont suffisants pour détruire l'ensemble du système? L'injection SQL, cet ancien adversaire qui se cache au fond du code, attend votre négligence. Dans cet article, parlons de la fa?on d'empêcher efficacement l'injection de SQL et de rendre votre application indestructible. Après l'avoir lu, vous ma?triserez les compétences de l'écriture de code sécurisé et apprendrez des outils puissants qui peuvent vous aider à gérer facilement l'injection SQL.

Commen?ons par les bases. L'essence de l'injection SQL est qu'un attaquant utilise des instructions SQL construites avec malveillance pour contourner votre logique de programme et utiliser directement la base de données. Imaginez une instruction qui aurait d? interroger les informations utilisateur et l'attaquant inséré OR 1=1 . Quel est le résultat? Toutes les informations de l'utilisateur sont exposées! Ce n'est pas une blague.

La question principale est: comment vous assurez-vous que les données saisies par l'utilisateur ne sont pas exploitées avec malveillance? La réponse est: la requête paramétrée et les instructions précompilées. Ce n'est pas nouveau, mais c'est la méthode de défense la plus efficace et la plus fiable.

Regardez un exemple, supposons que vous souhaitiez interroger l'utilisateur avec username :

Code dangereux (ne l'écrivez pas comme ceci!):

<code class="sql">String sql = "SELECT <em>FROM users WHERE username = '" username "'";</em></code> pre> <p> Avez-vous vu le problème? L'épissage directement de l'entrée utilisateur ouvre simplement la porte à l'injection SQL! Les attaquants peuvent facilement insérer des caractères spéciaux tels que des citations uniques et des demi-colons pour altérer vos instructions SQL. </p> <p> <strong>Code de sécurité (Posture correcte):</strong> </p> <pre class="brush:php;toolbar:false"> <code class="java">String sql = "SELECT FROM users WHERE username = ?";<br> PreparedStatement statement = connection.prepareStatement(sql);<br> statement.setString(1, username);<br> ResultSet rs = statement.executeQuery();</code>

le voyez? PreparedStatement nous aide à traiter la saisie des utilisateurs en tant que paramètres au lieu de l'intégrer directement dans des instructions SQL. Le pilote de base de données gérera automatiquement l'échappement de caractères spéciaux, empêchant efficacement l'injection SQL. C'est comme mettre vos instructions SQL, ne laissant nulle part le code malveillant. Selon le même principe, les bibliothèques de fonctionnement de la base de données dans d'autres langues fournissent également des mécanismes similaires, tels que la bibliothèque PSYCOPG2 de Python.

En plus des requêtes paramétrées, il existe d'autres moyens auxiliaires, tels que la vérification des entrées. Avant d'accepter les entrées utilisateur, vérifiez strictement le type de données, la longueur et le format pour filtrer une entrée malveillante potentielle. Mais ce n'est qu'une mesure supplémentaire et ne peut pas remplacer complètement la requête paramétrée. N'oubliez pas que la requête paramétrée est la meilleure fa?on!

Parlons des outils. Les outils d'analyse de code statique, tels que FindBugs, Sonarqube, etc., peuvent scanner votre code pour trouver des vulnérabilités potentielles d'injection SQL. Ces outils sont comme des "gardes de sécurité" dans le code, vous aidant à découvrir à l'avance des problèmes. Bien s?r, ne vous attendez pas à ce qu'ils découvrent tous les problèmes, l'audit de code est toujours un lien essentiel.

En termes de performances, les requêtes paramétrées ne provoquent généralement pas de dégradation des performances significatives. Au contraire, il peut améliorer l'efficacité des requêtes de base de données car la base de données peut mettre en cache des instructions précompilées et réduire le temps d'analyse. Alors, arrêtez d'utiliser les performances comme excuse pour être paresseux!

Enfin, je veux souligner une chose: la sécurité n'est pas réalisée du jour au lendemain. Ce n'est qu'en apprenant constamment et en mettant constamment la mise à jour de vos connaissances en matière de sécurité que vous pouvez être invincible dans la confrontation avec l'injection SQL. Des audits de sécurité réguliers et des lacunes de réparation en temps opportun sont la clé pour assurer la sécurité du système. N'oubliez pas que la sécurité n'est rien de petite!

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Solana (Sol Coin) Prévisions de prix: 2025-2030 et Future Outlook

Aug 06, 2025 pm 08:42 PM

Solana (Sol Coin) Prévisions de prix: 2025-2030 et Future Outlook

Aug 06, 2025 pm 08:42 PM

Table des matières L'historique des prix de Solana et les données importantes du marché Données importantes dans le tableau des prix Solana: 2025 Prévisions de prix Solana: Optimiste 2026 Prévisions de prix Solana: Maintenir la tendance 2026 Prévisions de prix Solana: 2030 Solana Prévisions de prix à long terme: Top Blockchain? Qu'est-ce qui affecte les prévisions des prix du soleil? évolutivité et Solana: Avantages compétitifs devriez-vous investir dans Solana dans les prochaines années? Conclusion: Prospects des prix de Solana Conclusion: Solana a son excellente évolutivité, ses faibles co?ts de transaction et sa grande efficacité

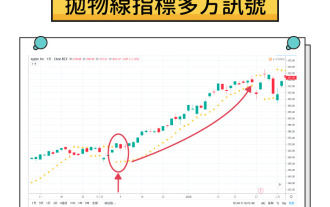

Qu'est-ce qu'un indicateur SAR parabolique? Comment fonctionne l'indicateur SAR? Introduction complète aux indicateurs SAR

Aug 06, 2025 pm 08:12 PM

Qu'est-ce qu'un indicateur SAR parabolique? Comment fonctionne l'indicateur SAR? Introduction complète aux indicateurs SAR

Aug 06, 2025 pm 08:12 PM

Le contenu comprend le mécanisme de la SAR parabole Le principe de travail de la méthode de calcul du SAR parabole et la représentation visuelle du facteur d'accélération sur les cartes commerciales application de la parabole SAR sur les marchés des crypto-monnaies1. Identifiez l'inversion de tendance potentielle 2. Déterminez les meilleurs points d'entrée et de sortie3. Définir l'étude de cas de l'ordre des pertes d'arrêt dynamique: Scénario de trading d'ETH hypothétique SALS SALS SAR SAR Parabole et interprétation basée sur l'exécution du trading SAR parabole combinant Parabola SAR avec d'autres indicateurs1. Utilisez des moyennes mobiles pour confirmer la tendance 2. Indicateur de résistance relative (RSI) pour l'analyse de la momentum3. Bollinger Bands for Volatility Analysis Avantages de Parabola SAR et Limitations Avantages de Parabola SAR

Blockchain Browser: Un outil incontournable pour interroger les informations de transaction de monnaie numérique

Aug 06, 2025 pm 11:27 PM

Blockchain Browser: Un outil incontournable pour interroger les informations de transaction de monnaie numérique

Aug 06, 2025 pm 11:27 PM

Le navigateur Blockchain est un outil nécessaire pour interroger les informations de transaction de monnaie numérique. Il fournit une interface visuelle pour les données de blockchain, afin que les utilisateurs puissent interroger le hachage de transaction, la hauteur de blocage, le solde d'adresse et d'autres informations; Son principe de travail comprend la synchronisation des données, l'analyse, l'indexation et l'affichage de l'interface utilisateur; Les fonctions principales couvrent les détails de la transaction de requête, les informations de bloc, le solde d'adresse, les données de jetons et l'état du réseau; Lorsque vous l'utilisez, vous devez obtenir TXID et sélectionner le navigateur blockchain correspondant tel que Etherscan ou Blockchain.com pour rechercher; Interroger les informations de l'adresse pour afficher l'historique du solde et des transactions en entrant l'adresse; Les navigateurs grand public incluent Bitcoin's Blockchain.com, Ethereum's Etherscan.io, B

Blockstream lance la simplicité pour apporter de nouvelles alternatives à la solidité d'Ethereum (ETH)

Aug 06, 2025 pm 08:45 PM

Blockstream lance la simplicité pour apporter de nouvelles alternatives à la solidité d'Ethereum (ETH)

Aug 06, 2025 pm 08:45 PM

L'essor d'un langage de programmation de contrats intelligents dédié pour différentes architectures. Blockstream, dirigé par Adamback, a officiellement lancé Simplicity, un langage de contrat intelligent natif con?u pour Bitcoin, offrant à la solidité d'Ethereum une nouvelle option compétitive. En tant que créateur de Liquid, le réseau de deuxième couche de Bitcoin, Blockstream a un fond profond dans le domaine du chiffrement, et son leader Adamback est une figure clé de l'histoire du développement de Bitcoin. Le langage de simplicité publié cette fois vise à introduire une programmabilité plus forte dans l'écosystème Bitcoin. Selon les nouvelles de l'entreprise à Cointelegraph jeudi, simplifié

De la blockchain à la crypto-monnaie, une analyse complète des concepts de base

Aug 06, 2025 pm 11:51 PM

De la blockchain à la crypto-monnaie, une analyse complète des concepts de base

Aug 06, 2025 pm 11:51 PM

La blockchain est une technologie de registre numérique distribué et décentralisé. Ses principes principaux comprennent: 1. Le grand livre distribué garantit que les données sont stockées simultanément sur tous les n?uds; 2. Technologie de chiffrement, liant les blocs par le biais de valeurs de hachage pour garantir que les données ne sont pas falsifiées; 3. Les mécanismes de consensus, tels que POW ou POS, garantissent que les transactions sont convenues entre les n?uds; 4. Décentralisation, éliminant un seul point de contr?le, améliorant la résistance à la censure; 5. Contrats intelligents, protocoles d'exécution automatisée. Les crypto-monnaies sont des actifs numériques émis en fonction de la blockchain. Le processus de fonctionnement est: 1. L'utilisateur initie les transactions et les signes numériquement; 2. Les transactions sont diffusées au réseau; 3. Le mineur ou le vérificateur vérifie la validité de la transaction; 4. Plusieurs transactions sont emballées dans de nouveaux blocs; 5. Confirmer la nouvelle zone par le mécanisme consensuel

Une explication détaillée de l'arbitrage du triangle sur le marché des crypto-monnaies

Aug 06, 2025 pm 08:24 PM

Une explication détaillée de l'arbitrage du triangle sur le marché des crypto-monnaies

Aug 06, 2025 pm 08:24 PM

Table des matières Triangle Arbitrage Introduction Cryptocurrence Triangle Arbitrage Mécanisme Défis: Identification des opportunités Risques, éthiques et considérations réglementaires Conclusion Triangle Arbitrage Introduction L'arbitrage du triangle est une stratégie commerciale visant à capturer les rendements sans risque temporaires entre les trois actifs apparentés, ce qui permet de prendre des rendements sans risque. Cette stratégie constitue une boucle fermée en effectuant un échange continu entre trois paires de trading connexes (telles que BTC / ETH, ETH / USDT, USDT / BTC), et tire parti du déséquilibre temporaire dans le taux de change pour réaliser des bénéfices. Son essence provient du principe de base de l'arbitrage, c'est-à-dire que la correction des prix est effectuée lorsque l'efficacité du marché est insuffisante, tandis que la forme du triangle augmente la complexité des opérations à travers plusieurs étapes de négociation. Les crypto-monnaies offrent des opportunités plus fréquentes pour l'arbitrage du triangle par rapport aux marchés forex traditionnels. Marché forex en raison de

Les dix principales plates-formes de trading de devises au monde, les dix principales applications de logiciels de trading dans le cercle des devises

Aug 06, 2025 pm 11:42 PM

Les dix principales plates-formes de trading de devises au monde, les dix principales applications de logiciels de trading dans le cercle des devises

Aug 06, 2025 pm 11:42 PM

Binance: est connu pour sa liquidité élevée, son support multi-monnaie, ses modes de trading diversifiés et ses puissants systèmes de sécurité; 2. OKX: fournit des produits de trading diversifiés, de la disposition Defi et NFT, et possède un moteur de correspondance haute performance; 3. Huobi: profondément engagé sur le marché asiatique, prête attention aux opérations de conformité et fournit des services professionnels; 4. Coinbase: solide conformité, interface amicale, adaptée aux novices et est une entreprise cotée; 5. Kraken: mesures de sécurité strictes, prend en charge plusieurs monnaies fiduciaires et a une transparence élevée; 6. Bibit: se concentre sur le commerce dérivé, la faible latence et le contr?le complet des risques; 7. Kucoin: Rich Devise, soutient les projets émergents et peut profiter de dividendes avec les KC; 8. Gate.io: nouvelles pièces fréquentes, avec copie tr

Contrats intelligents - Protocole d'exécution automatique sur la blockchain

Aug 06, 2025 pm 11:48 PM

Contrats intelligents - Protocole d'exécution automatique sur la blockchain

Aug 06, 2025 pm 11:48 PM

Les contrats intelligents sont des programmes d'exécution automatique stockés sur des blockchains. Le noyau consiste à implémenter la logique "if ... alors ..." via le code pour exécuter des protocoles d'une manière décentralisée et sans stimulation. 1. Code d'écriture: définir la logique contractuelle à l'aide de langues telles que la solidité; 2. Compiler: convertir le code en bytecode lisible par machine; 3. Deploy: publiez le bytecode sur la blockchain via les transactions et générez une adresse unique; 4. Exécution de déclenchement: lorsque les conditions prédéfinies sont remplies, le contrat s'exécutera automatiquement; 5. Enregistrer le résultat: toutes les opérations sont enregistrées en permanence sur la cha?ne pour assurer la transparence et la vérifiabilité. Il résout la confiance, l'efficacité, le co?t, la transparence et les risques d'exécution dans les protocoles traditionnels, et est largement utilisé dans les domaines de la cha?ne d'approvisionnement, de la gestion des droits d'auteur, du vote, de l'assurance et du jeu.