web3.0

web3.0

Que sont les clés publiques et privées? Comment gérer la sécurité clé dans la blockchain?

Que sont les clés publiques et privées? Comment gérer la sécurité clé dans la blockchain?

Que sont les clés publiques et privées? Comment gérer la sécurité clé dans la blockchain?

Jul 23, 2025 pm 11:51 PMLes clés publiques sont utilisées pour recevoir des actifs et une identification d'identité, les clés privées sont utilisées pour signer et contr?ler les actifs. Les deux sont basés sur la technologie de chiffrement asymétrique tel que ECDSA. Les clés privées peuvent être dérivées de clés publiques, mais vice versa. Les plates-formes traditionnelles telles que OUYI OKX utilisent plusieurs signatures et le stockage à froid, Binance utilise l'isolement matériel et les autorisations hiérarchiques, Huobi HTX implémente les mécanismes de séparation et de liste blanche à froid et le stockage distribué; Les clés publiques et les clés privées sont utilisées pour la reconnaissance de l'identité dans la blockchain. Certificat, contr?le des actifs et connexion décentralisée; Les principales suggestions de gestion de la sécurité incluent la sauvegarde hors ligne, l'anti-phishing, l'activation de la vérification multi-facteurs et l'utilisation de la multi-signature ou du MPC; Parmi les différentes méthodes de gestion, une seule clé présente un risque élevé, la multi-signature convient à l'équipe et l'équipement matériel est solide en sécurité mais à un co?t élevé. MPC améliore la sécurité grace à la collaboration distribuée; Il est recommandé que les utilisateurs permettent une vérification multi-facteurs sur les plates-formes traditionnelles, et les utilisateurs avancés adoptent plusieurs signatures ou MPC, et continuent de prêter attention à la tendance de développement de l'hébergement clé et de la sécurité distribuée.

1. Définition des clés publiques et privées

- Clé publique: une clé propagée publiquement qui peut être utilisée pour recevoir des actifs numériques ou pour les identifier, à travers laquelle n'importe qui peut vous envoyer des données cryptées.

- Clé privée: une clé qui doit être correctement conservée, utilisée pour signer les transactions et vérifier la propriété des actifs, et est le seul dipl?me pour contr?ler les comptes Blockchain.

- Mécanisme de chiffrement: la blockchain utilise des algorithmes de chiffrement asymétriques, tels que ECDSA, pour générer une paire de clés publiques et de clés privées. La clé privée peut dériver la clé publique, mais la clé publique ne peut pas déduire inversement la clé privée.

2. Méthodes de gestion clés pour les plateformes de trading traditionnelles

- OUYI OKX : La plate-forme adopte une technologie de stockage multi-signature et à froid, et les utilisateurs peuvent permettre des options de vérification de la sécurité pour la gestion de l'autorisation.

- Binance : Il adopte l'isolement matériel et le système d'autorisation en couches, et la plupart des actifs sont stockés en des bourgeons à argent froid pour s'assurer que l'audit opérationnel est tra?able.

- Huobi HTX : Assurez la sécurité des clés privées par le biais d'un mécanisme de séparation chaude et du froid, soutenant la vérification secondaire et abordez la liste blanche.

- Gate.io Gate : met en ?uvre un stockage distribué multi-signature, améliorant l'anti-agression et la tolérance aux défauts des clés.

3. Application des clés publiques et privées dans la blockchain

- Authentification de l'identité: grace à la signature de la clé privée, le système sur cha?ne peut vérifier si l'opération est lancée par le propriétaire d'adresse.

- Contr?le des actifs: seuls les utilisateurs détenant des clés privés peuvent lancer des transferts d'actifs ou participer aux opérations contractuelles pour garantir une propriété claire des actifs.

- Connexion décentralisée: certaines applications Web3 permettent aux utilisateurs de se connecter avec des clés privées sans nom d'utilisateur et mot de passe.

4. Suggestions clés de la gestion de la sécurité

- Sauvegarde hors ligne: sauvegarde physiquement la clé privée (comme l'enregistrement sur papier, le stocker sur un lecteur flash USB crypté) et l'enregistrer dans un emplacement sécurisé.

- Conscience anti-phishing: n'entrez pas de clés privées dans des sites Web suspects ou des outils tiers, méfiez-vous d'être volés.

- Vérification multi-facteurs: Activer les mécanismes de vérification de sécurité tels que le 2FA fourni par la plate-forme pour empêcher les clés privées d'être maltraitées immédiatement après avoir été divulguée.

- Utilisez des solutions de gestion des clés décentralisées: telles que l'informatique multi-signature et multipartite (MPC) et d'autres méthodes de pointe pour réduire le risque d'erreurs à point unique.

5. Comparaison des différentes méthodes de gestion clés

- Gestion clé unique: risque centralisé, fonctionnement flexible mais faible sécurité.

- Multi-signature: autorisation collaborative multipartite, adaptée à la collaboration d'équipe ou à de grands actifs.

- Dispositif matériel: les touches privées sont stockées hors ligne, avec une forte résistance à l'attaque mais un co?t élevé.

- Informatique multipartite (MPC): plusieurs n?uds collaborent pour générer des signatures sans stockage centralisé des clés privées et sont progressivement adoptés par la plate-forme.

Suggestion de l'éditeur

La ma?trise des clés publiques et privées est le premier seuil à entrer dans la blockchain, mais le vrai défi réside dans la fa?on de gérer en permanence la sécurité clé. Il est recommandé que les nouveaux utilisateurs utilisent des plates-formes traditionnelles telles que OUYI OK, BINANCE BIAN, HTX HUOBI, GATE.IO GATE, etc. pour permettre aux paramètres de vérification et de sécurité multi-facteurs autant que possible. Pour les utilisateurs avancés, vous pouvez envisager d'adopter des solutions plus avancées telles que le multi-signal ou les MPC. à l'avenir, l'hébergement clé et la sécurité distribuée deviendront la tendance de l'industrie, et il est particulièrement important de continuer à prêter attention aux mises à jour technologiques.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

à quelle blockchain est-ce à laquelle appartient la stablecoin USDC? Quels réseaux de liaison grand public soutiennent-il?

Aug 06, 2025 pm 10:45 PM

à quelle blockchain est-ce à laquelle appartient la stablecoin USDC? Quels réseaux de liaison grand public soutiennent-il?

Aug 06, 2025 pm 10:45 PM

L'USDC a été déployé pour la première fois sur le réseau principal Ethereum et a adopté la norme ERC-20. Il prend actuellement en charge plus de dix réseaux de blockchain traditionnels dont 1. Ethereum, 2. Polygon, 3. Arbitrum, 4. Optimism, 5. Solana, 6. Avalanche, 7. Base, 8. Stellar, 9. Tron, 10. Près, 11. Algorand, 12. Flux, etc. Chaque version de cha?ne convient à différents scénarios. Les utilisateurs doivent confirmer l'adresse du contrat via le site officiel du cercle pour assurer une utilisation s?re.

Binance Site officiel SEULEMENT Adresse correcte de l'entrée

Aug 06, 2025 pm 11:33 PM

Binance Site officiel SEULEMENT Adresse correcte de l'entrée

Aug 06, 2025 pm 11:33 PM

La seule entrée correcte pour le site officiel de Binance est le site officiel avec un nom de domaine se terminant par .com, et il n'y a pas de symboles ou de sous-répertoires supplémentaires; 2. Pour vérifier l'authenticité du site officiel, vous devez vérifier le certificat SSL, consulter le nom de domaine via les médias sociaux officiels et vous méfier des liens de phishing; 3. Les méthodes de fraude courantes incluent des noms de domaine contrefaits, de la fausse incitation au service client et des pièges à téléchargement d'applications via des canaux non officiels; 4. Les suggestions d'accès s?r incluent l'activation de la vérification à deux facteurs, à l'aide de signets de navigateur pour enregistrer l'adresse officielle du site Web et vérifier régulièrement l'état d'autorisation de l'appareil pour assurer la sécurité et l'intégrité du compte.

Cardano (Ada Coin) Prévisions de prix: 2025, 2026 et au-delà

Aug 06, 2025 pm 07:33 PM

Cardano (Ada Coin) Prévisions de prix: 2025, 2026 et au-delà

Aug 06, 2025 pm 07:33 PM

Répertoire Qu'est-ce que Cardano? Caractéristiques clés de Cardano Comment fonctionne Cardano? Pourquoi Cardano mérite de considérer l'historique des performances des prix et du marché 2025 ADA Prévisions 2025, 2026 et 2027 Prévisions de prix 2040 et 2030 Facteurs de prévisions de prix ADA affectant l'analyse des dossiers des co?ts ADA et les prévisions de Cardano de perspectives techniques: Résumé des points clés en tant que force importante dans le secteur de la crypto-monnaie, Cardano (ADA) offre des solutions de blocage de bord de bord de dérivation avec un accent sur la durabilité, l'évolutivité et la sécurité. Cardano est co-fondatrice d'Ethereum.

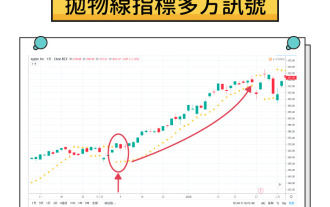

Qu'est-ce qu'un indicateur SAR parabolique? Comment fonctionne l'indicateur SAR? Introduction complète aux indicateurs SAR

Aug 06, 2025 pm 08:12 PM

Qu'est-ce qu'un indicateur SAR parabolique? Comment fonctionne l'indicateur SAR? Introduction complète aux indicateurs SAR

Aug 06, 2025 pm 08:12 PM

Le contenu comprend le mécanisme de la SAR parabole Le principe de travail de la méthode de calcul du SAR parabole et la représentation visuelle du facteur d'accélération sur les cartes commerciales application de la parabole SAR sur les marchés des crypto-monnaies1. Identifiez l'inversion de tendance potentielle 2. Déterminez les meilleurs points d'entrée et de sortie3. Définir l'étude de cas de l'ordre des pertes d'arrêt dynamique: Scénario de trading d'ETH hypothétique SALS SALS SAR SAR Parabole et interprétation basée sur l'exécution du trading SAR parabole combinant Parabola SAR avec d'autres indicateurs1. Utilisez des moyennes mobiles pour confirmer la tendance 2. Indicateur de résistance relative (RSI) pour l'analyse de la momentum3. Bollinger Bands for Volatility Analysis Avantages de Parabola SAR et Limitations Avantages de Parabola SAR

Solana (Sol Coin) Prévisions de prix: 2025-2030 et Future Outlook

Aug 06, 2025 pm 08:42 PM

Solana (Sol Coin) Prévisions de prix: 2025-2030 et Future Outlook

Aug 06, 2025 pm 08:42 PM

Table des matières L'historique des prix de Solana et les données importantes du marché Données importantes dans le tableau des prix Solana: 2025 Prévisions de prix Solana: Optimiste 2026 Prévisions de prix Solana: Maintenir la tendance 2026 Prévisions de prix Solana: 2030 Solana Prévisions de prix à long terme: Top Blockchain? Qu'est-ce qui affecte les prévisions des prix du soleil? évolutivité et Solana: Avantages compétitifs devriez-vous investir dans Solana dans les prochaines années? Conclusion: Prospects des prix de Solana Conclusion: Solana a son excellente évolutivité, ses faibles co?ts de transaction et sa grande efficacité

Blockchain Browser: Un outil incontournable pour interroger les informations de transaction de monnaie numérique

Aug 06, 2025 pm 11:27 PM

Blockchain Browser: Un outil incontournable pour interroger les informations de transaction de monnaie numérique

Aug 06, 2025 pm 11:27 PM

Le navigateur Blockchain est un outil nécessaire pour interroger les informations de transaction de monnaie numérique. Il fournit une interface visuelle pour les données de blockchain, afin que les utilisateurs puissent interroger le hachage de transaction, la hauteur de blocage, le solde d'adresse et d'autres informations; Son principe de travail comprend la synchronisation des données, l'analyse, l'indexation et l'affichage de l'interface utilisateur; Les fonctions principales couvrent les détails de la transaction de requête, les informations de bloc, le solde d'adresse, les données de jetons et l'état du réseau; Lorsque vous l'utilisez, vous devez obtenir TXID et sélectionner le navigateur blockchain correspondant tel que Etherscan ou Blockchain.com pour rechercher; Interroger les informations de l'adresse pour afficher l'historique du solde et des transactions en entrant l'adresse; Les navigateurs grand public incluent Bitcoin's Blockchain.com, Ethereum's Etherscan.io, B

Binance Exchange Portail officiel du site Web Binance Exchange App Portail de version mobile officielle

Aug 06, 2025 pm 11:30 PM

Binance Exchange Portail officiel du site Web Binance Exchange App Portail de version mobile officielle

Aug 06, 2025 pm 11:30 PM

Fondée en 2017 par Zhao Changpeng, Binance est la principale plate-forme de trading de crypto-monnaie mondiale, connue pour sa liquidité élevée, ses faibles taux de transaction et ses riches paires de trading. 1. L'entrée officielle du site Web est: [aDID] FBD7939D674997CDB4692D34DE8633C4 [/ adid]. Les utilisateurs de certaines régions doivent utiliser VP N ou visiter les stations de succursales régionales; 2. La méthode de téléchargement officielle de l'application comprend: via le lien officiel de téléchargement du site Web / iOS [ADID] 9F61408E3AFB633E50CDF1B20DE6F466 [/ ADID], ou téléchargez le package d'installation APK [ADID] 758691FDF7AE3403DB0D3BD

Blockstream lance la simplicité pour apporter de nouvelles alternatives à la solidité d'Ethereum (ETH)

Aug 06, 2025 pm 08:45 PM

Blockstream lance la simplicité pour apporter de nouvelles alternatives à la solidité d'Ethereum (ETH)

Aug 06, 2025 pm 08:45 PM

L'essor d'un langage de programmation de contrats intelligents dédié pour différentes architectures. Blockstream, dirigé par Adamback, a officiellement lancé Simplicity, un langage de contrat intelligent natif con?u pour Bitcoin, offrant à la solidité d'Ethereum une nouvelle option compétitive. En tant que créateur de Liquid, le réseau de deuxième couche de Bitcoin, Blockstream a un fond profond dans le domaine du chiffrement, et son leader Adamback est une figure clé de l'histoire du développement de Bitcoin. Le langage de simplicité publié cette fois vise à introduire une programmabilité plus forte dans l'écosystème Bitcoin. Selon les nouvelles de l'entreprise à Cointelegraph jeudi, simplifié