cadre php

cadre php

YII

YII

Authentification et autorisation dans le framework Yii?: protéger la sécurité des applications

Authentification et autorisation dans le framework Yii?: protéger la sécurité des applications

Authentification et autorisation dans le framework Yii?: protéger la sécurité des applications

Jun 21, 2023 pm 04:42 PMAvec le développement rapide d'Internet, les questions de sécurité sont devenues un sujet de préoccupation pour de plus en plus d'entreprises et d'organisations. De nos jours, n’importe quelle application peut être exposée à des pirates informatiques, à des logiciels malveillants et à d’autres menaces de sécurité. Pour ce faire, les développeurs doivent prendre des mesures pour protéger les performances de sécurité de leurs applications. Cet article présentera les fonctions d'authentification et d'autorisation du framework Yii pour aider les développeurs à assurer la sécurité de leurs applications.

Fonctions d'authentification et d'autorisation du framework Yii

Les fonctions d'authentification et d'autorisation fournies par le framework Yii peuvent aider les développeurs à protéger les performances de sécurité des applications. Ces fonctionnalités empêchent les utilisateurs non autorisés d'accéder à l'application et garantissent que seuls les utilisateurs autorisés ont accès à des zones et fonctionnalités spécifiques. La discussion peut être lancée sous les deux aspects suivants?:

Authentication

Dans le framework Yii, la fonction d'authentification est utilisée pour vérifier si l'identité de l'utilisateur est légale. Le processus de vérification est généralement effectué via le nom d'utilisateur et le mot de passe. Si le nom d'utilisateur et le mot de passe saisis par l'utilisateur correspondent aux données stockées dans la base de données, l'authentification réussit, sinon l'authentification échoue. Les méthodes d'authentification courantes incluent les sessions, les cookies et les en-têtes de réponse HTTP.

Dans le framework Yii, l'authentification est généralement réalisée en implémentant l'interface IdentityInterface. Cette interface contient certaines méthodes, telles que getId(), getAuthKey(), validateAuthKey(), etc. Lors du processus de mise en ?uvre de cette interface, les développeurs doivent définir le modèle d'utilisateur et la méthode de vérification pour garantir que le nom d'utilisateur et le mot de passe saisis par l'utilisateur sont légaux. L'utilisation de la fonction d'authentification du framework Yii peut éviter la duplication de code et améliorer la lisibilité et la maintenabilité du code.

Autorisation

Dans le framework Yii, la fonction d'autorisation est utilisée pour contr?ler l'accès des utilisateurs aux différentes parties de l'application. Les développeurs peuvent attribuer les autorisations de certains utilisateurs à d'autres utilisateurs via la fonction d'autorisation. Par exemple, les administrateurs disposent d'autorisations plus élevées et peuvent effectuer certaines opérations sensibles dans l'application, mais les utilisateurs ordinaires ne peuvent pas effectuer ces opérations. Les méthodes d'autorisation courantes incluent les méthodes basées sur les r?les, les autorisations et les règles.

Dans le framework Yii, vous pouvez utiliser le filtre AccessControl pour implémenter la fonction d'autorisation. Les filtres AccessControl appliquent des règles qui contr?lent l'accès à toutes les actions d'un contr?leur. Les développeurs peuvent configurer leurs règles d'accès selon leurs besoins pour contr?ler les autorisations des utilisateurs pour différentes opérations. Par exemple, des règles de contr?le d'accès peuvent être appliquées à toutes les opérations d'un contr?leur pour garantir que seuls les utilisateurs autorisés peuvent effectuer des opérations sensibles. Le filtre AccessControl du framework Yii prend également en charge le contr?le d'accès pour les utilisateurs invités afin de garantir que les utilisateurs non autorisés ne peuvent pas accéder aux parties sensibles de l'application.

Autres mesures pour assurer la sécurité des applications

En plus des fonctions d'authentification et d'autorisation mentionnées ci-dessus, les développeurs peuvent également utiliser d'autres mesures pour assurer la sécurité des applications. Voici quelques mesures supplémentaires pour aider les développeurs à garantir la sécurité de leurs applications?: Adopter une politique de mot de passe forte?: obliger les utilisateurs à utiliser des mots de passe forts et à définir des politiques de mot de passe pour contr?ler la qualité et la longueur.

- Utiliser HTTPS - Mettez à niveau les applications Web vers le protocole HTTPS. Avec HTTPS, les données sont transférées entre le client et le serveur de manière cryptée, éliminant ainsi les éventuelles écoutes inter-réseaux, les falsifications et les attaques de l'homme du milieu, augmentant ainsi la sécurité des applications.

- Cryptage des données - Les données stockées dans la base de données ou pendant la transmission doivent être protégées à l'aide d'une technologie de cryptage.

- Audit de sécurité - Corrigez les éventuelles vulnérabilités des bases de données, des applications, des systèmes d'exploitation et de la sécurité des réseaux.

- Limiter les fuites d'informations d'erreur - Lorsqu'une erreur d'application se produit, les informations d'erreur ne peuvent pas être transmises directement au client pour éviter de divulguer des informations sensibles à des attaquants potentiels.

- Conclusion

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

Comment mettre à niveau la version de service à long terme de Win10 Enterprise version 2016 vers la version professionnelle

Jan 03, 2024 pm 11:26 PM

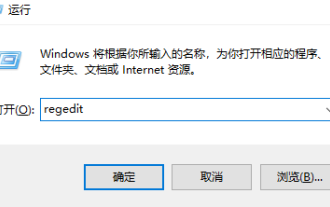

Lorsque nous ne souhaitons plus utiliser l'actuelle édition de service à long terme de Win10 Enterprise Edition 2016, nous pouvons choisir de passer à l'édition professionnelle. La méthode est également très simple. Il suffit de modifier certains contenus et d'installer l'image système. Comment changer la version de service à long terme de Win10 Enterprise version 2016 en version professionnelle 1. Appuyez sur win+R, puis entrez ? regedit ? 2. Collez le chemin suivant directement dans la barre d'adresse ci-dessus : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT \CurrentVersion3 , puis recherchez l'EditionID et remplacez le contenu par "professionnel" pour confirmer

Quelles sont les différences entre la certification et la non-certification du compte officiel WeChat ?

Sep 19, 2023 pm 02:15 PM

Quelles sont les différences entre la certification et la non-certification du compte officiel WeChat ?

Sep 19, 2023 pm 02:15 PM

La différence entre l'authentification du compte public WeChat et la non-authentification réside dans le logo d'authentification, les autorisations de fonction, la fréquence de poussée, les autorisations d'interface et la confiance de l'utilisateur. Introduction détaillée : 1. Le logo de certification. Les comptes publics certifiés obtiendront le logo de certification officiel, qui est le logo bleu V. Ce logo peut augmenter la crédibilité et l'autorité du compte public et permettre aux utilisateurs d'identifier plus facilement le véritable compte public officiel. 2. Autorisations de fonction. Les comptes publics certifiés ont plus de fonctions et d'autorisations que les comptes publics non certifiés. Par exemple, les comptes publics certifiés peuvent demander à activer la fonction de paiement WeChat pour réaliser des paiements en ligne et des opérations commerciales, etc.

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs

Aug 04, 2023 pm 02:40 PM

Comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs Introduction : Dans les applications Web modernes, l'authentification et l'autorisation des utilisateurs sont des fonctions essentielles. Pour simplifier ce processus, Flask-Security est une extension très utile qui fournit une série d'outils et de fonctions pour rendre l'authentification et l'autorisation des utilisateurs simples et pratiques. Cet article expliquera comment utiliser Flask-Security pour implémenter l'authentification et l'autorisation des utilisateurs. 1. Installez l'extension Flask-Security : au début

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Comment obtenir une autorisation pour les tranches et les produits Douyin ? Le tranchage Douyin est-il facile à réaliser ?

Mar 07, 2024 pm 10:52 PM

Douyin, en tant que plate-forme de médias sociaux populaire à l'heure actuelle, offre non seulement aux gens une richesse de contenu de divertissement, mais est également devenu un canal important permettant à de nombreuses marques et commer?ants de promouvoir leurs produits et de réaliser des ventes. Parmi eux, le découpage et la vente de produits par Douyin sont devenus une méthode de marketing nouvelle et efficace. Alors, comment obtenir l'autorisation pour les produits en tranches de Douyin ? 1. Comment obtenir l'autorisation pour les produits en tranches de Douyin ? Les produits en tranches de Douyin décomposent de longues vidéos en courts clips vidéo et y intègrent des informations sur la promotion des produits pour attirer les téléspectateurs. acheter. . Lors du découpage et de la vente de marchandises sur Douyin, la première étape consiste à obtenir l'autorisation de la vidéo originale. Lorsque vous recherchez un concédant de licence approprié, vous pouvez envisager d'utiliser différents canaux tels que la plateforme Douyin, les médias sociaux et les forums industriels. Trouvez des créateurs ou des détenteurs de droits d'auteur avec du contenu vidéo populaire et connectez-vous activement avec eux,

Comment implémenter l'authentification et l'autorisation dans les applications PHP à l'aide de JWT

Aug 03, 2023 pm 10:17 PM

Comment implémenter l'authentification et l'autorisation dans les applications PHP à l'aide de JWT

Aug 03, 2023 pm 10:17 PM

Comment utiliser JWT pour implémenter l'authentification et l'autorisation dans les applications PHP Introduction : Avec le développement rapide d'Internet, l'authentification et l'autorisation deviennent de plus en plus importantes dans les applications Web. JSONWebToken (JWT) est un mécanisme d'authentification et d'autorisation populaire largement utilisé dans les applications PHP. Cet article expliquera comment utiliser JWT pour implémenter l'authentification et l'autorisation dans les applications PHP, et fournira des exemples de code pour aider les lecteurs à mieux comprendre l'utilisation de JWT. 1. Introduction à JWTJSONWebTo

Que faire si l'autorisation wps a expiré et que le texte ne peut pas être saisi ?

Mar 20, 2024 am 09:00 AM

Que faire si l'autorisation wps a expiré et que le texte ne peut pas être saisi ?

Mar 20, 2024 am 09:00 AM

Il existe de nombreux logiciels authentiques afin de protéger leurs propres droits de propriété intellectuelle. Avant d'utiliser le logiciel, les utilisateurs doivent obtenir certaines autorisations et obtenir l'autorisation du développeur avant de pouvoir l'utiliser. Certains logiciels disposent d'une période d'essai. Après cette période, vous devez obtenir une nouvelle autorisation avant de pouvoir l'utiliser normalement. Si wps indique que l'autorisation a expiré, nous ne pouvons effectuer aucune opération. Comment résoudre ce problème, jetons un ?il à l’explication ci-dessous. 1. J'ai ouvert le programme de texte WPS et cliqué sur la case rouge dans l'image ci-dessus, comme le montre l'image ci-dessous. 2. Cliquez sur Outils de configuration et de réparation. 3. Sélectionnez ??Avancé?? comme indiqué dans la figure ci-dessous. 4. Cliquez sur le centre de gestion des produits pour supprimer le contenu de l'invite ??Expiré??, comme indiqué dans la figure ci-dessous. 5. Après avoir cliqué sur ? Ajouter ?, saisissez le numéro de série, comme indiqué dans la figure ci-dessous. 6. Alors d'abord

Yii Interview Questions: Ace Your PHP Framework Interview

Apr 06, 2025 am 12:20 AM

Yii Interview Questions: Ace Your PHP Framework Interview

Apr 06, 2025 am 12:20 AM

Lorsque vous vous préparez à une entrevue avec YII Framework, vous devez conna?tre les principaux points de connaissances suivants: 1. Architecture MVC: Comprendre le travail collaboratif des modèles, des vues et des contr?leurs. 2. ActiveRecord: ma?triser l'utilisation des outils ORM et simplifier les opérations de base de données. 3. Widgets et aides: familier avec les composants et les fonctions d'assistance intégrés, et créez rapidement l'interface utilisateur. La ma?trise de ces concepts de base et des meilleures pratiques vous aidera à vous démarquer dans l'entretien.

Fonctions d'authentification et d'autorisation de microservice implémentées en langage Go

Aug 10, 2023 am 10:33 AM

Fonctions d'authentification et d'autorisation de microservice implémentées en langage Go

Aug 10, 2023 am 10:33 AM

Introduction aux fonctions d'authentification et d'autorisation des microservices implémentées dans le langage Go Avec la popularité de l'architecture des microservices, la demande d'authentification et d'autorisation entre les microservices a progressivement augmenté. Dans une architecture de microservices, chaque microservice est indépendant et doit pouvoir identifier et authentifier le service qui l'appelle. Cet article expliquera comment utiliser le langage Go pour implémenter les fonctions d'authentification et d'autorisation des microservices. Concepts d'authentification et d'autorisation Dans l'architecture des microservices, l'authentification et l'autorisation sont deux concepts différents. L'authentification fait référence au processus de détermination de l'identité d'un utilisateur. cela implique les utilisateurs