10000 contenu connexe trouvé

Compositeur et IA: nouvelles possibilités dans le développement de PHP

Présentation de l'article:La combinaison de l'IA et du compositeur peut améliorer l'efficacité et la sécurité du développement du PHP. Spécifiquement reflété dans: 1. Analyse et optimisation des dépendances: l'IA peut prédire les dépendances et réduire les conflits. 2. Vérification de sécurité automatisée: l'IA peut identifier les vulnérabilités de sécurité, et il est recommandé de les mettre à jour. 3. Génération et optimisation de code: AI peut générer et optimiser automatiquement le code connexe.

2025-04-19

commentaire 0

956

Comment implémenter l'authentification multi-facteurs en php 8

Présentation de l'article:Cet article détaille la mise en ?uvre de l'authentification multi-facteurs (MFA) dans PHP 8 à l'aide de TOTP. Il couvre les aspects clés: génération de clés secrètes et stockage, génération et vérification du code TOTP, pratiques de codage sécurisées (validation des entrées, limitation des taux, h

2025-03-03

commentaire 0

588

YII: un cadre solide pour le développement Web

Présentation de l'article:YII est un cadre PHP haute performance con?u pour un développement rapide et une génération de code efficace. Ses fonctionnalités principales incluent: MVC Architecture: YII adopte l'architecture MVC pour aider les développeurs à séparer la logique d'application et à rendre le code plus facile à maintenir et à développer. Componentilation et génération de code: grace à la composontisation et à la génération de code, YII réduit le travail répétitif des développeurs et améliore l'efficacité de développement. Optimisation des performances: YII utilise des technologies de chargement de latence et de mise en cache pour assurer un fonctionnement efficace sous des charges élevées et fournit de puissantes capacités ORM pour simplifier les opérations de base de données.

2025-04-15

commentaire 0

836

Utilisation des générateurs de source C # pour la génération de code

Présentation de l'article:L'utilisation de générateurs de sources dans les projets C # peut améliorer les performances, réduire les réflexions et optimiser l'expérience de développement en générant du code pendant la compilation. Les méthodes spécifiques incluent: 1. Créez un projet de bibliothèque de classe et référencez le package NuGet nécessaire; 2. Implémentez l'interface IsourceGenerator et remplacez les méthodes d'initialisation et d'exécution; 3. Vérifiez la classe avec un attribut spécifique dans EXECUTE et générez du code. Les utilisations courantes incluent la notification d'attribut, le support de sérialisation, l'enregistrement d'injection de dépendance et la génération constante. Les compétences de débogage incluent la sortie des journaux, la connexion des processus de compilation et la rédaction du code de génération de vérification des tests unitaires. Veillez à éviter une logique complexe affectant la vitesse de construction et sélectionnez des technologies appropriées telles que la réflexion ou l'IL en fonction de la scène.

2025-07-04

commentaire 0

254

Implémentez facilement la fonction de code de vérification: utilisez le compositeur pour installer la bibliothèque LSMverify / LSMverify

Présentation de l'article:J'ai rencontré un problème commun mais difficile lors du développement d'un enregistrement des utilisateurs et de la connexion à un système: comment empêcher efficacement les robots de s'inscrire et de vous connecter automatiquement. J'ai essayé plusieurs méthodes de vérification, mais cela n'a pas bien fonctionné avant d'avoir découvert cette puissante bibliothèque de code de vérification PHP de LSMverify / LSMverify. En utilisant Composer pour installer et configurer cette bibliothèque, j'ai réussi à implémenter une fonction de code de vérification efficace dans le projet, améliorant considérablement la sécurité du système.

2025-04-18

commentaire 0

332

Comment implémenter l'authentification à deux facteurs (2FA) en PHP?

Présentation de l'article:Cet article détaille la mise en ?uvre de l'authentification à deux facteurs (2FA) en PHP à l'aide de mots de passe ponctuels basés sur le temps (TOTP). Il couvre la génération de clés, l'affichage du code QR, la vérification, le stockage de clés sécurisé et les meilleures pratiques comme la validation des entrées et la limite de taux

2025-03-10

commentaire 0

686

C CRTP Exemple

Présentation de l'article:CRTP réalise le polymorphisme statique pour les types de classes dérivés à travers des paramètres de modèle de classe de base. 1. La classe de base utilise des paramètres de modèle dérivés pour obtenir des types de classe dérivés et appelle des méthodes de classe dérivées pour obtenir une distribution statique via static_cast; 2. Toutes les classes qui héritent de clonables obtiennent automatiquement des fonctions de clone () de type type; 3. Les avantages incluent les frais généraux de fonction virtuelle, les performances d'analyse élevée pendant la compilation, la réutilisation du code et la sécurité des types; 4. Les notes incluent des classes dérivées qui doivent hériter correctement la base et implémenter les méthodes souhaitées de la classe de base, et ne peuvent pas gérer directement différents objets de classe dérivés via des pointeurs de classe de base. Ce mode est largement utilisé dans les bibliothèques haute performance telles que Eigen et Boost.

2025-07-30

commentaire 0

321

Portail de connexion de la version Web OKX OUYI OKX WEB VERSION PORTAL DERNIER

Présentation de l'article:Pour vous connecter à la version Web OKI OKX en toute sécurité et efficacement, veuillez suivre les étapes suivantes: 1. Vérifiez le site officiel, assurez-vous d'entrer le nom de domaine correct et de l'ajouter à vos favoris pour empêcher le phishing; 2. Sélectionnez la méthode de connexion, prends en charge le numéro d'e-mail / téléphone mobile ou la connexion du compte tiers; 3. Entrez le mot de passe du compte, il est recommandé de définir un mot de passe à haute résistance et de le modifier régulièrement; 4. Pour la vérification de l'identité, vous pouvez choisir Google Verifier, le code de vérification SMS / bo?te aux lettres ou la biométrie; 5. Cliquez sur le bouton de connexion pour terminer la connexion. Après vous être connecté, vous pouvez afficher le solde de votre compte, effectuer des transactions, recharger et retirer de l'argent, afficher les enregistrements et définir les fonctions de sécurité. Pour garantir la sécurité du compte, la vérification en deux étapes doit être activée, les mots de passe à haute résistance doivent être définis, les sites Web de phishing doivent être attentifs aux activités de compte régulièrement, utiliser un environnement de réseau s?r et utiliser la plate-forme pour fournir une utilisation raisonnable.

2025-06-12

commentaire 0

569

Guide d'activation du compte de monnaie virtuel USDT Tutoriel d'enregistrement des actifs numériques USDT

Présentation de l'article:Tout d'abord, choisissez une plate-forme d'actifs numériques réputée. 1. Recommander des plates-formes traditionnelles telles que Binance, Ouyi, Huobi, Damen Exchange; 2. Visitez le site officiel et cliquez sur "Inscrivez-vous", utilisez votre e-mail ou votre numéro de téléphone mobile et définissez un mot de passe haute résistance; 3. Compléter la vérification du code de vérification par e-mail ou du téléphone mobile; 4. Après la connexion, effectuez une vérification d'identité (KYC), soumettez des documents de preuve d'identité et une reconnaissance faciale complète; 5. Activer la vérification d'identité à deux facteurs (2FA), définir un mot de passe de fonds indépendant et vérifier régulièrement l'enregistrement de connexion pour garantir la sécurité du compte, et enfin ouvrir et gérer avec succès le compte de devise virtuel USDT.

2025-08-01

commentaire 0

727

Comment utiliser `@ propriété` en classe Python

Présentation de l'article:@Property est un décorateur de Python qui déguise les méthodes d'une classe en tant que propriétés. Il prend en charge les opérations Getter, Setter et Deleter. ① @property fait la méthode appelée comme une propriété, améliorant l'encapsulation; ② prend en charge la logique telle que la vérification des entrées, le calcul retardé; ③ Contr?le le comportement de l'attribution et de la suppression via @ xxx.setter et @ xxx.deleter; ④ est souvent utilisé pour la vérification des données, la génération d'attributs dynamiques et la transition de compatibilité du code existante; ⑤ Lorsque vous l'utilisez, vous devez prêter attention aux conflits de dénomination, aux problèmes de succession et à l'impact des performances.

2025-07-05

commentaire 0

336

Préoccupations de sécurité lors de l'utilisation de la réflexion Java

Présentation de l'article:Le mécanisme de réflexion Java présente trois risques de sécurité majeurs: 1. Break à travers les restrictions de contr?le d'accès, lire ou modifier les champs privés, il est recommandé d'éviter d'utiliser la réflexion sur les classes sensibles et d'activer les gestionnaires de sécurité; 2. Abus de réflexion pour créer des cas ou exécuter des méthodes dangereuses, ce qui peut conduire à une exécution de code malveillante, à une vérification de la liste blanche et utiliser un environnement de bac à sable; 3. Le processus de chargement des classes peut introduire des classes malveillantes, et il est nécessaire de contr?ler la source du chargeur de classe et de vérifier l'intégrité des classes chargées dynamiquement. Des restrictions et des revues raisonnables peuvent réduire les risques de sécurité.

2025-07-06

commentaire 0

754

Quelle est l'indice de type mixte dans les fonctions PHP?

Présentation de l'article:Les invites de type mixte utilisées dans PHP pour indiquer que les paramètres de fonction ou les valeurs de retour peuvent accepter n'importe quel type et conviennent aux scénarios où les types de données sont incertains. Ses principales utilisations incluent la gestion du contenu dynamique, la création de fonctions d'outils généraux et les rappels de framework. Cependant, l'utilisation de mixtes entra?nera des problèmes tels que la sécurité réduite de type et le support IDE restreint, il ne doit donc être utilisé que si nécessaire. Les alternatives incluent l'utilisation de types de joint, d'interface ou de contraintes de classe de base et de vérification des types manuels pour améliorer la stabilité et la lisibilité du code.

2025-07-07

commentaire 0

814

Comment implémenter la signature de données dans PHP? Comment générer des signatures cryptées en php

Présentation de l'article:Il existe trois fa?ons principales de générer des signatures cryptées en PHP. 1. Utilisez HASH_HMAC pour les signatures HMAC et générez des signatures via des algorithmes de clé et de hachage (tels que SHA256), qui convient aux demandes d'interface API et à la vérification de rappel; 2. Utiliser OpenSSL_SIGN pour implémenter les signatures RSA, en utilisant des signatures de clés privées et une vérification des clés publiques, qui conviennent aux scénarios de haute sécurité tels que les rappels de paiement; 3. Signer après l'épissage des paramètres, qui est souvent utilisé dans les interfaces API. Les paramètres doivent être triés en fonction des règles et ajoutés avec des clés pour générer des signatures pour empêcher les attaques de relecture. De plus, le champ de signature est recommandé d'être unifié en signe ou signature et transmis sur HTTPS pour assurer la sécurité.

2025-05-28

commentaire 0

866

Comment désactiver les cartes source dans la construction de la production?

Présentation de l'article:La désactivation de SourceMap dans les projets Vue dans les environnements de production est simple, principalement en modifiant la configuration de build. 1. Pour les projets VUECLI, définissez ProductionSourceMap: False in vue.config.js; 2. Pour les projets VITE, définissez SourceMap sur false dans la configuration de construction de Vite.config.js. Cela empêche la génération de fichiers .map, améliore la sécurité, réduit le volume de déploiement et évite le débogage en ligne induit en erreur. La méthode de vérification comprend la vérification si le répertoire DIST contient des fichiers .map et si la structure du code source ne peut pas être élargie dans les outils du développeur du navigateur. Il est recommandé d'inclure la configuration dans le contr?le de la version pour assurer la cohérence de l'équipe

2025-07-24

commentaire 0

668

YII: une introduction au cadre PHP haute performance

Présentation de l'article:YII est un cadre PHP haute performance adapté au développement rapide d'applications Web. Ses concepts principaux comprennent: la conception basée sur les composants: YII fournit des composants et des extensions riches, prend en charge la génération automatique de code et améliore l'efficacité de développement. Architecture MVC: adopte le concept de conception de "la convention est meilleure que la configuration" pour améliorer l'efficacité opérationnelle. Cache et prise en charge de la base de données: fournit des mécanismes de mise en cache puissants et des opérations de base de données pour optimiser les performances de l'application.

2025-04-18

commentaire 0

1144

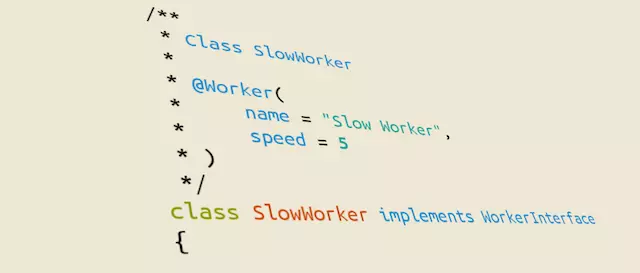

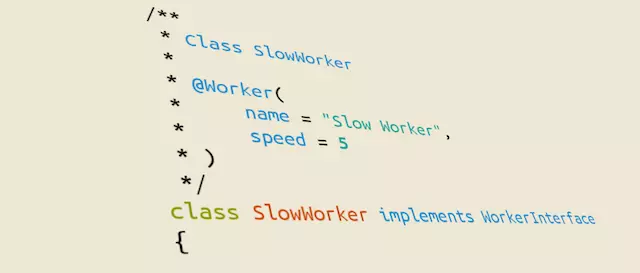

Vos propres annotations personnalisées - plus que des commentaires!

Présentation de l'article:Annotations personnalisées PHP: flexibilité et évolutivité du code améliorées

Cet article explique comment créer et utiliser des annotations personnalisées dans les applications Symfony 3. Les annotations sont les métadonnées / configuration du bloc de documents que nous voyons ci-dessus les classes, les méthodes et les propriétés. et les méthodes d'accès. Cet article expliquera comment personnaliser les annotations et lire les informations de classe ou de méthode sans charger la classe.

Points clés:

Les annotations personnalisées PHP peuvent être utilisées pour ajouter des métadonnées à votre code, affectant votre comportement de code, ce qui le rend plus flexible et plus facile à adapter. Ils peuvent être utilisés pour définir les informations de routage, spécifier les règles de vérification ou configurer l'injection de dépendance.

2025-02-15

commentaire 0

1049

Sécuriser les API Go avec oAuth2 et JWT

Présentation de l'article:OAuth2 et JWT peuvent protéger efficacement l'API écrite par Go. 1. OAuth2 est utilisé pour l'autorisation tierce, échange AccessToken via le code d'autorisation et obtient des informations utilisateur; 2. JWT est un jeton d'identité autonome, publié après les connexions de l'utilisateur, et est utilisé pour la vérification d'identité demandée ultérieure; 3. Le processus d'intégration comprend la configuration d'OAuth2, le traitement des rappels, la génération de JWT et l'ajout de middleware de vérification JWT; 4. En termes de sécurité, les HTTP doivent être utilisés, le stockage raisonnablement des jetons, les algorithmes de signature solides et évitant les informations sensibles stockées dans JWT. La combinaison des deux peut obtenir une authentification d'identité s?re et fiable et un contr?le d'autorisation.

2025-07-27

commentaire 0

922

Comment afficher les données d'une base de données SQL dans une table PHP/HTML ?

Présentation de l'article:Cet article présente un script PHP qui affiche les données d'une base de données MySQL dans un tableau HTML. Il couvre la connexion à la base de données, l'exécution d'une requête, la récupération des données ligne par ligne et la génération du code HTML pour la table. Le script inclut la sécurité

2024-10-24

commentaire 0

637