Wo befinden sich Systemprotokolle unter Linux?

Jun 24, 2025 am 12:15 AMProtokolle in Linux -Systemen werden normalerweise im Verzeichnis /var /log gespeichert, das eine Vielzahl von Schlüsselprotokolldateien wie Syslog oder Nachrichten (Datensatzsystemprotokolle), Auth.log (Record -Authentifizierungsereignisse), Kern.log (Aufzeichnung Kernel -Nachrichten), DPKG.Log oder yum.log (Aufzeichnungspaketpaket Operations), Boot.log (Aufzeichnung) (Aufzeichnungsstart) enth?lt. Protokollinhalte k?nnen durch Befehle wie Katze, Tail -f oder JournalCTL angezeigt werden. Anwendungsprotokolle befinden sich h?ufig in Unterverzeichnissen unter /var /log /logisch, z. B. Apache2 oder HTTPD -Verzeichnis, MySQL -Protokolldateien usw.; Gleichzeitig ist zu beachten, dass Protokollberechtigungen normalerweise Sudo -Zugriff erfordern und Protokolle durch Logrotat gedreht werden. In Dateien wie Syslog.1, syslog.2.gz.

Systemprotokolle in Linux werden normalerweise im Verzeichnis /var/log gespeichert. Hier live für die meisten systemgenerierten Protokolldateien. Dies ist der erste Ort, an dem Sie überprüfen sollten, ob Sie versuchen, ein Problem zu beheben oder Systemverhalten zu überwachen.

Gemeinsame Protokolldateien in /var/log

Hier sind einige der wichtigsten Protokolldateien, die Sie in diesem Verzeichnis finden:

/var/log/syslogoder/var/log/messages

Diese enthalten allgemeine Systemprotokolle. Der genaue Name kann je nach Verbreitung variieren-Debian-basierte Systeme verwenden normalerweisesyslog, w?hrend Red Hat-basierte Nachrichten mitmessagesentsprechen./var/log/auth.log

Diese Datei zeichnet alle authentifizierungsbezogenen Ereignisse wie Anmeldesversuche (erfolgreich oder fehlgeschlagen), sudo-Verwendung und SSH-Zugriff auf./var/log/kern.log

Kernelspezifische Nachrichten sind hier angemeldet, was bei Debuggen von Hardware oder Treiberproblemen hilfreich ist./var/log/dpkg.log(Debian/Ubuntu) oder/var/log/yum.log(rhel/centos)

Diese Verfolgungspaketinstallationen, -aktualisierungen und Umzüge./var/log/boot.log

Protokolle im Zusammenhang mit dem Systemstartvorgang. Nicht immer aktiviert in allen Systemen.

Wenn Sie ein bestimmtes Ereignis aufspüren, k?nnen Sie Hinweise darauf geben, was und wann schief gelaufen ist.

So anzeigen Protokolldateien anzeigen

Sie ben?tigen keine speziellen Tools, um die meisten Protokolldateien zu lesen. Nur grundlegende Befehlszeilen-Dienstprogramme erfolgen:

- Verwenden Sie

cat /var/log/syslogum die vollst?ndige Datei anzuzeigen - Versuchen Sie es

tail -f /var/log/syslogum die Protokoll -Update in Echtzeit anzusehen - Führen Sie

journalctl -u ssh(auf Systemd Systems) aus, um Protokolle für einen bestimmten Dienst zu sehen

Einige Verteilungen haben sich in die Verwendung journald , einem Teil der Systemd Suite, umgewandelt, in dem Protokolle im bin?ren Format gespeichert sind. Sie k?nnen auf diejenigen mit dem journalctl -Befehl zugreifen. Zum Beispiel:

-

journalctl- Alle Protokolle anzeigen -

journalctl -b-Protokolle nur aus dem aktuellen Start anzeigen -

journalctl --since "1 hour ago"-Filtern Sie die letzten Protokolle filtern

Wo sind Anwendungsprotokolle?

Nicht alle Protokolle stammen aus dem System selbst. Viele Anwendungen erstellen ihre eigenen Protokolldateien unter /var/log . Zum Beispiel:

- Apache -Webserverprotokolle sind h?ufig in

/var/log/apache2/oder/var/log/httpd/ - MySQL/Mariadb -Protokolle k?nnten at

/var/log/mysql.logoder/var/log/mariadb.logsein - Cron -Jobs verlassen normalerweise Spuren in

/var/log/cron.log

überprüfen Sie die Konfigurationsdateien der Anwendung (h?ufig in /etc/ ), um genau herauszufinden, wo sie protokollieren.

Einige Dienste erm?glichen es Ihnen auch, Protokollorte über Konfigurationsdateien anzupassen. Gehen Sie daher nicht davon aus, dass sie immer den Standardpfaden folgen.

Berechtigungen und Protokollrotation

Denken Sie daran, dass die meisten Protokolldateien im Besitz von Root sind. Sie ben?tigen daher erh?hte Privilegien ( sudo ), um sie zu lesen.

Protokolle werden auch regelm??ig gedreht, um zu verhindern, dass sie zu gro? werden. Dies wird von logrotate behandelt, die normalerweise in /etc/logrotate.conf und /etc/logrotate.d/ konfiguriert sind.

Protokollrotation bedeutet, dass ?ltere Protokolle m?glicherweise nicht mehr in der Hauptdatei enthalten sind. Suchen Sie nach Dateien wie /var/log/syslog.1 , /var/log/syslog.2.gz usw. abh?ngig davon, wie viele Rotationen aufgetreten sind.

So finden Sie und arbeiten Sie mit Systemprotokollen unter Linux - meist um /var/log drehen, mit einigen Variationen, die von Ihrer Distribution und Ihrem Setup abh?ngt.

Das obige ist der detaillierte Inhalt vonWo befinden sich Systemprotokolle unter Linux?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Wie installiere ich Linux neben Windows (Dual -Boot)?

Jun 18, 2025 am 12:19 AM

Wie installiere ich Linux neben Windows (Dual -Boot)?

Jun 18, 2025 am 12:19 AM

Der Schlüssel zur Installation von Dual -Systemen unter Linux und Windows sind die Einstellungen für die Partitionierung und Start. 1. Vorbereitung umfasst das Sicherungsdaten und die Komprimierung vorhandener Partitionen, um Platz zu schaffen. 2. Verwenden Sie Ventoy oder Rufus, um Linux -Start -USB -Festplatten zu erstellen, und empfehlen Sie Ubuntu. 3.. W?hlen Sie "Koexist mit anderen Systemen" oder partitionieren Sie w?hrend der Installation manuell ( /mindestens 20 GB, /Home Bleibender Platz, optional); 4. überprüfen Sie die Installation von Treibern von Drittanbietern, um Hardwareprobleme zu vermeiden. 5. Wenn Sie nach der Installation das Grub-Boot-Menü nicht eingeben, k?nnen Sie den Boot-Repair verwenden, um den Start zu reparieren oder die BIOS-Startsequenz anzupassen. Solange die Schritte klar sind und die Operation ordnungsgem?? durchgeführt wird, ist der gesamte Vorgang nicht kompliziert.

So aktivieren Sie das EPEL -Repository (zus?tzliche Pakete für Enterprise Linux)?

Jun 17, 2025 am 09:15 AM

So aktivieren Sie das EPEL -Repository (zus?tzliche Pakete für Enterprise Linux)?

Jun 17, 2025 am 09:15 AM

Der Schlüssel zum Aktivieren von Epel -Repository ist die Auswahl der richtigen Installationsmethode gem?? der Systemversion. Best?tigen Sie zun?chst den Systemtyp und die Systemtyp und den Befehlskatze/etc/os-Release, um Informationen zu erhalten. Zweitens aktivieren Sie EPEL durch Dnfinstallepel-Release auf CentOS/Rockylinux, und die 8- und 9-Versionsbefehle sind gleich; Drittens müssen Sie die entsprechende Version der .Repo -Datei manuell herunterladen und auf RHEL installieren. Viertens k?nnen Sie die GPG-Schlüssel bei Problemen erneut importieren. Beachten Sie, dass die alte Version m?glicherweise nicht unterstützt wird und Sie auch in Betracht ziehen k?nnen, das Testpaket zu erhalten. Verwenden Sie nach Abschluss der oben genannten Schritte DNFrepolist, um zu überprüfen, ob das Epel -Repository erfolgreich hinzugefügt wird.

Wie w?hle ich eine Linux -Distribution für einen Anf?nger aus?

Jun 19, 2025 am 12:09 AM

Wie w?hle ich eine Linux -Distribution für einen Anf?nger aus?

Jun 19, 2025 am 12:09 AM

Neulingsnutzer sollten ihre Nutzungsanforderungen zun?chst bei der Auswahl einer Linux -Verteilung kl?ren. 1. W?hlen Sie Ubuntu oder Linuxmint für den t?glichen Gebrauch. Programmierung und Entwicklung eignen sich für Manjaro oder Fedora; Verwenden Sie Lubuntu und andere leichte Systeme für alte Ger?te. Empfehlen Sie Centosstream oder Debian, um die zugrunde liegenden Prinzipien zu erlernen. 2. Stabilit?t wird für Ubuntults oder Debian bevorzugt; Sie k?nnen Arch oder Manjaro ausw?hlen, um neue Funktionen zu verfolgen. 3. In Bezug auf die Unterstützung der Community sind Ubuntu und Linuxmint reich an Ressourcen, und Arch -Dokumente sind technisch ausgerichtet. 4. In Bezug auf die Installationsschwierigkeit sind Ubuntu und Linuxmint relativ einfach und Arch ist für diejenigen mit Grundbedürfnissen geeignet. Es wird empfohlen, es zuerst zu versuchen und dann zu entscheiden.

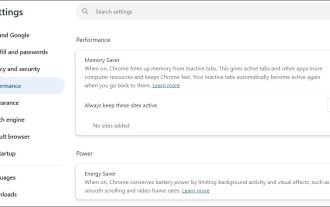

Es wurde das Vers?umnis beim Hochladen von Dateien in Windows Google Chrome behoben

Jul 08, 2025 pm 02:33 PM

Es wurde das Vers?umnis beim Hochladen von Dateien in Windows Google Chrome behoben

Jul 08, 2025 pm 02:33 PM

Haben Sie Probleme beim Hochladen von Dateien in Google Chrome? Das kann nervig sein, oder? Unabh?ngig davon, ob Sie Dokumente an E -Mails anh?ngen, Bilder in sozialen Medien weitergeben oder wichtige Dateien für die Arbeit oder die Schule senden, ist ein reibungsloser Upload -Prozess von entscheidender Bedeutung. Es kann also frustrierend sein, wenn Ihre Datei -Uploads weiterhin in Chrome auf Windows PC versagt. Wenn Sie nicht bereit sind, Ihren bevorzugten Browser aufzugeben, finden Sie hier einige Tipps für Korrekturen, bei denen Dateien auf Windows Google Chrome nicht hochgeladen werden k?nnen. 1. Beginnen Sie mit der universellen Reparatur, bevor wir über eine fortgeschrittene Fehlerbehebungstipps informieren. Es ist am besten, einige der unten genannten grundlegenden L?sungen auszuprobieren. Fehlerbehebung bei Internetverbindungsproblemen: Internetverbindung

So fügen Sie Linux eine neue Festplatte hinzu

Jun 27, 2025 am 12:15 AM

So fügen Sie Linux eine neue Festplatte hinzu

Jun 27, 2025 am 12:15 AM

Die Schritte zum Hinzufügen einer neuen Festplatte zum Linux-System sind wie folgt: 1. Stellen Sie sicher, dass die Festplatte erkannt wird und LSBLK oder FDISK-L verwendet, um zu überprüfen. 2. Verwenden Sie FDISK- oder Abteilte -Partitionen wie FDISK/Dev/SDB und erstellen und speichern. 3. Formatieren Sie die Partition in ein Dateisystem wie Mkfs.ext4/dev/sdb1; 4. Verwenden Sie den Befehl montage für tempor?re Halterungen wie Mount/Dev/SDB1/MNT/Daten; 5. ?ndern Sie /etc /fstab, um eine automatische Halterung am Computer zu erreichen, und testen Sie zuerst die Halterung, um die Korrektheit zu gew?hrleisten. Stellen Sie sicher, dass Sie die Datensicherheit vor dem Betrieb best?tigen, um Hardware -Verbindungsprobleme zu vermeiden.

Wo befinden sich Systemprotokolle unter Linux?

Jun 24, 2025 am 12:15 AM

Wo befinden sich Systemprotokolle unter Linux?

Jun 24, 2025 am 12:15 AM

Protokolle in Linux -Systemen werden normalerweise im Verzeichnis /var /log gespeichert, das eine Vielzahl von Schlüsselprotokolldateien wie Syslog oder Nachrichten (Datensatzsystemprotokolle), Auth.log (Record -Authentifizierungsereignisse), Kern.log (Aufzeichnungskernel -Nachrichten), DPKG.Log oder Yum.log (Aufzeichnungspaketpaket Operations), Boot.log (Aufzeichnungsmeldungen) (Aufzeichnungsstart) enth?lt. Protokollinhalte k?nnen über CAT-, Tail-F- oder JournalCtl-Befehle angezeigt werden. Anwendungsprotokolle befinden sich h?ufig in Unterverzeichnissen unter /var /log /logisch, z. B. Apache2 oder HTTPD -Verzeichnis, MySQL -Protokolldateien usw.; Gleichzeitig ist zu beachten, dass Protokollberechtigungen normalerweise s erforderlich sind

Was ist der Sudo -Befehl und wann sollte ich ihn verwenden?

Jul 02, 2025 am 12:20 AM

Was ist der Sudo -Befehl und wann sollte ich ihn verwenden?

Jul 02, 2025 am 12:20 AM

Sudo steht für "SubstituteUserDo" oder "Superuserdo", sodass Benutzer Befehle mit Berechtigungen anderer Benutzer ausführen k?nnen (normalerweise Root). Zu den Kern verwendet: 1. Operationen auf Systemebene wie die Installation von Software oder Bearbeitungssystemdateien durchführen; 2. Zugriff auf geschützte Verzeichnisse oder Protokolle; 3. Verwalten Sie Dienste wie das Neustarten von Nginx; 4. ?ndern Sie globale Einstellungen wie /etc /hosts. Bei der Verwendung überprüft das System die Konfiguration /etc /sudoers und überprüft das Benutzerkennwort, gibt tempor?re Berechtigungen an, anstatt sich kontinuierlich als Stamm anzumelden und die Sicherheit zu gew?hrleisten. Zu den besten Verfahren geh?ren: Wenn dies erforderlich ist, vermeiden Sie nur bei Bedarf blindige Ausführung von Netzwerkbefehlen, Bearbeiten von Sudoers -Dateien mit Visudo und Berücksichtigung kontinuierlicher Vorg?nge.

So verwalten Gruppen unter Linux

Jul 06, 2025 am 12:02 AM

So verwalten Gruppen unter Linux

Jul 06, 2025 am 12:02 AM

Um Linux -Benutzergruppen zu verwalten, müssen Sie den Betrieb des Betrachtens, Erstellens, L?schens, ?nderns und Benutzerattributanpassungen beherrschen. Um Benutzergruppeninformationen anzuzeigen, k?nnen Sie CAT/ETC/Group oder GetentGroup verwenden, Gruppen [Benutzername] oder ID [Benutzername] verwenden, um die Gruppe anzuzeigen, zu der der Benutzer geh?rt. Verwenden Sie GroupAdd, um eine Gruppe zu erstellen und GroupDel zu verwenden, um die GID anzugeben. Verwenden Sie GroupDel, um leere Gruppen zu l?schen. Verwenden Sie Usermod-Ag, um Benutzer zur Gruppe hinzuzufügen, und verwenden Sie Usermod-G, um die Hauptgruppe zu ?ndern. Verwenden Sie Usermod-G, um Benutzer aus der Gruppe zu entfernen, indem Sie /etc /Gruppe bearbeiten oder den VigR-Befehl verwenden. Verwenden Sie GroupMod-N (?nderung Name) oder GroupMod-G (?nderung GID), um Gruppeneigenschaften zu ?ndern, und denken Sie daran, die Berechtigungen relevanter Dateien zu aktualisieren.