Insgesamt10000 bezogener Inhalt gefunden

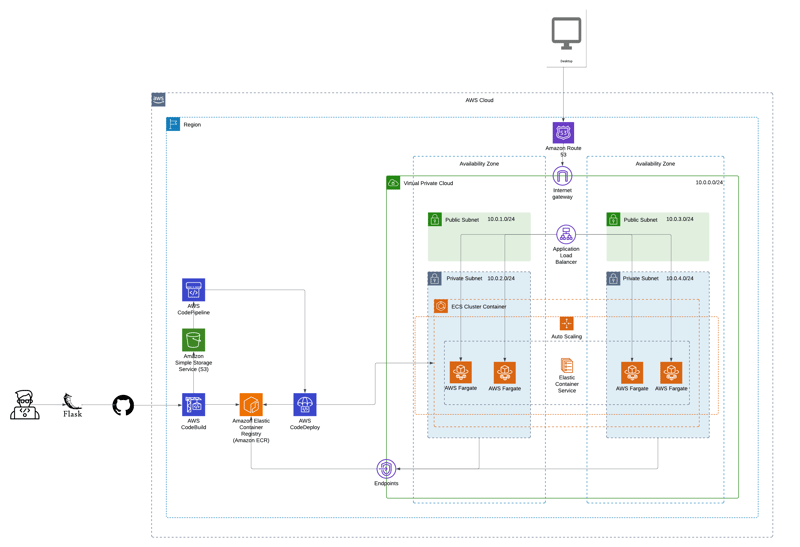

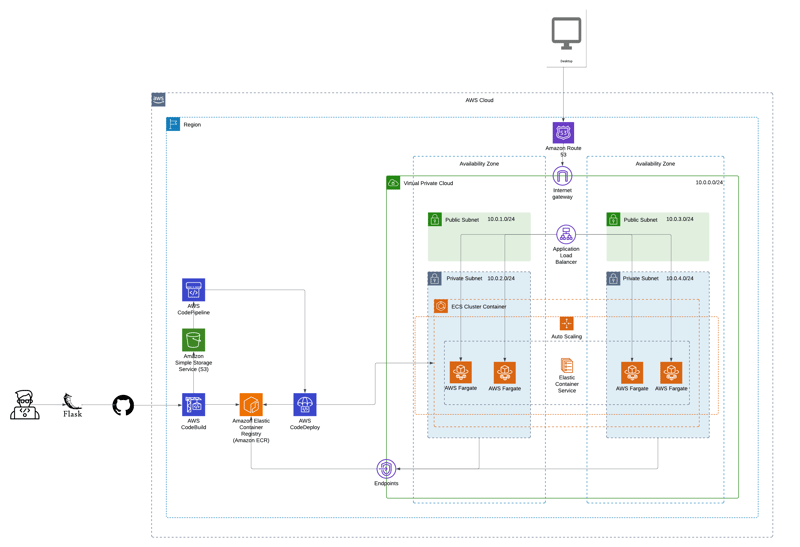

Bereitstellung eines Flask-basierten Intrusion Detection Systems in AWS ECS mit CI/CD

Artikeleinführung:Einführung

In diesem Beitrag begleite ich Sie durch den Prozess der Bereitstellung eines Intrusion-Detection-Systems auf AWS

HINWEIS: Bei diesem Projekt wird davon ausgegangen, dass Sie bereits über ein aktives AWS-Konto verfügen und Ihre Kontoanmeldeinformationen (Zugriffsschlüssel) für Ihren Code konfiguriert haben

2024-11-25

Kommentar 0

920

Gehen Sie Intrusion Detection Systems

Artikeleinführung:Das Intrusion Detection System (IDS) kann über die GO-Sprache implementiert werden und hat die Vorteile einer starken gleichzeitigen Verarbeitung, Hochleistungsnetzwerkbibliotheken und plattformübergreifender Zusammenstellung. 1. W?hlen Sie GO als Grundkomponente aus: Verwenden Sie Goroutine, um die überwachung von Multi-Threads zu realisieren, das Nettopaket-Erfassungsprotokoll zu übergeben und Protokoll zu analysieren und die Effizienz mit Bibliotheken von Drittanbietern wie Gopacket und IPMAP zu verbessern. 2.. Verwirkungsüberwachung und -regel -Matching erkennen: Verwenden Sie die PCAP -Paketaufnahme, analysieren Sie TCP/IP- oder HTTP -Protokollschicht für Schicht und kombinieren Sie YARA -Regeln oder regul?re Ausdrücke, um abnormale Verhaltensweisen wie Syn -überschwemmungen oder SQL -Injektion zu identifizieren. 3.. Verbesserung der Erkennungsgenauigkeit: Verfeinern Sie die Regeln und kombinieren Sie das Kontexturteil, legen Sie einen Whitelist fest, um den normalen Verkehr zu filtern, Verhaltensanalysen wie Zugriffsfrequenzstatistiken einzuführen und die Protokollklassifizierung und -f?higkeit zu verwenden

2025-07-23

Kommentar 0

275

Flame Guardian: Deep Learning Based Fire Detection System

Artikeleinführung:Einführung

Stellen Sie sich vor, Sie wachen mit dem Geruch von Rauch und dem Herzrennen auf, w?hrend Sie die Sicherheit Ihrer Familie gew?hrleisten. Die frühe Erkennung ist entscheid

2025-04-18

Kommentar 0

852

cybdefsysui.dll - Was ist cybdefsysui.dll?

Artikeleinführung:Was macht cybdefsysui.dll auf meinem Computer?

cybdefsysui.dll ist ein Modul, das zum CyberDefender Early Detection Center von CyberDefender Corp. geh?rt.

Nicht-systemische Prozesse wie cybdefsysui.dll stammen von Software, die Sie auf Ihrem System installiert haben

2024-10-18

Kommentar 0

1188

cybdefsbui.dll - Was ist cybdefsbui.dll?

Artikeleinführung:Was macht cybdefsbui.dll auf meinem Computer?

cybdefsbui.dll ist ein Modul, das zum CyberDefender Early Detection Center von CyberDefender Corp. geh?rt.

Nicht-systemische Prozesse wie cybdefsbui.dll stammen von Software, die Sie auf Ihrem System installiert haben. S

2024-10-18

Kommentar 0

1005

cybdefavui.dll - Was ist cybdefavui.dll?

Artikeleinführung:Was macht cybdefavui.dll auf meinem Computer?

cybdefavui.dll ist ein Modul, das zum CyberDefender Early Detection Center von CyberDefender Corp. geh?rt.

Nicht-systemische Prozesse wie cybdefavui.dll stammen von Software, die Sie auf Ihrem System installiert haben. S

2024-10-18

Kommentar 0

535

cybdefav.dll - Was ist cybdefav.dll?

Artikeleinführung:Was macht cybdefav.dll auf meinem Computer?

cybdefav.dll ist ein Modul, das zum CyberDefender Early Detection Center von CyberDefender Corp. geh?rt.

Nicht-systemische Prozesse wie cybdefav.dll stammen von Software, die Sie auf Ihrem System installiert haben. Da m

2024-10-18

Kommentar 0

854

dusnmp.dll - Was ist dusnmp.dll?

Artikeleinführung:Was macht dusnmp.dll auf meinem Computer?

dusnmp.dll ist ein Modul, das zum DirectUpd@te SNMP IP Detection-Plug-in von WildUP geh?rt.

Nicht-systemische Prozesse wie dusnmp.dll stammen von Software, die Sie auf Ihrem System installiert haben. Da die meisten Anwendungen

2024-11-11

Kommentar 0

1036

dagent.exe - Was ist dagent.exe?

Artikeleinführung:Was macht dagent.exe auf meinem Computer?

dagent.exe ist ein Prozess, der zum Patch Detection Agent von Novell, Inc. geh?rt.

Nicht-systemische Prozesse wie dagent.exe stammen von Software, die Sie auf Ihrem System installiert haben. Da die meisten Anwendungen Daten speichern

2024-10-19

Kommentar 0

927

dutelnet.dll - Was ist dutelnet.dll?

Artikeleinführung:Was macht dutelnet.dll auf meinem Computer?

dutelnet.dll ist ein Modul, das zum DirectUpd@te Telnet IP Detection-Plug-in von WildUP geh?rt.

Nicht-systemische Prozesse wie dutelnet.dll stammen von Software, die Sie auf Ihrem System installiert haben. Da die meisten Appli

2024-11-09

Kommentar 0

350

Befestigung der Cyberabwehr mit der Macht der Linux -Intrusion -Erkennungs- und Pr?ventionssysteme

Artikeleinführung:Einführung

Im sich st?ndig ?ndernden Bereich der Cybersicherheit sind starke Abwehrmechanismen wichtiger denn je. Da Cyber ??-Bedrohungen immer komplexer und h?ufiger werden, müssen Unternehmen proaktive Ma?nahmen ergreifen, um ihre Netzwerke und sensible Daten zu schützen. Unter diesen Ma?nahmen fungiert das Intrusion Detection and Prevention System (IDPS) als solider Erziehungsberechtigter, der unermüdlich den Netzwerkverkehr überwacht und b?swillige Aktivit?ten proaktiv blockiert. In diesem Artikel wird die Welt der Linux-basierten IDPs untersucht und ihre Bedeutung, Einstellungen, überwachungsstrategien und zukünftige Trends untersucht.

Verst?ndnis von Intrusion Detection and Prevention Systems (IDPs)

Definitions- und Zweck -Intrusion -Erkennungs- und Pr?ventionssysteme (IDPs) sind Sicherheit, um nicht autorisierte Zugriffsversuche oder b?swillige Aktivit?ten in einem Netzwerk oder einem einzigen System zu erkennen und zu reagieren.

2025-03-09

Kommentar 0

1043

Wie man mit Nginx -Sicherheitslücke umgeht

Artikeleinführung:Wie man mit NGINX -Schwachstellen umgeht: Scannen Sie den Server regelm??ig nach Sicherheitslücken. überwachen Sie Sicherheitsankündigungen und Updates. überprüfen Sie die NGINX -Protokolle auf Ausnahmemittel. Aktualisiert auf die neueste Version von Nginx mit Sicherheitsbeh?rden. Wenden Sie offizielle Patches oder Sicherheitsaktualisierungen an. Stellen Sie sicher, dass das Update korrekt angewendet wird. Halten Sie die NGINX -Software und Abh?ngigkeiten auf dem neuesten Stand. Verwenden Sie sichere Konfigurationen und Best Practices. Regelm??ige Sicherheits -Scans und Audits werden durchgeführt. Beschr?nken Sie den Zugriff auf Nginx und Ports. Verwenden Sie Firewalls und Intrusion Detection Systems.

2025-04-14

Kommentar 0

571

Interpretation des Autos der Ausgabe von Meme-Münzen durch chinesische und afrikanische Pr?sident Faustin-Archange Touadéra

Artikeleinführung:Der Pr?sident der Zentralafrikanischen Republik Faustin-Archange Touadéra hat kürzlich den Start des Meme Coin $ Car angekündigt, das weit verbreitete Aufmerksamkeit erregt. Touadéra behauptet, dass $ car die nationale Entwicklung f?rdern und den internationalen Einfluss der Zentralafrikanischen Republik verbessern soll. Die Authentizit?t der Nachrichten wurde jedoch schnell in Frage gestellt. Analyseergebnisse der AI Deep Pseudo Detection Platform Deepware zeigen, dass Touadéras Ankündigungsvideo eine hohe M?glichkeit einer tiefen F?lschung (bis zu 82%) hat, was die Glaubwürdigkeit des Projekts erheblich verringert. Es ist nicht klar, ob das Konto des Pr?sidenten gehackt wurde oder ob die Erkl?rung von ihm ver?ffentlicht wurde. Nach dem angekündigten Token -Allokationsplan betr?gt der Gesamtbetrag von CAR $ 1 Milliarde, von denen 35% verwendet werden

2025-03-05

Kommentar 0

356

Sie verwenden Lidar auf Ihrem iPhone und iPad - und Sie wissen es nicht einmal

Artikeleinführung:Lidar, eine Technologie, die ursprünglich von Meteorologen und Luft- und Raumfahrtingenieuren eingesetzt wurde, wurde sp?ter in den Bereich selbstfahrender Autos eingeführt und hat in den letzten fünf Jahren nach und nach in den Markt für Verbraucherelektronik eingedrungen. Wenn Sie ein Pro -Modell von iPhone oder iPad besitzen, ist es wahrscheinlich mit einem Lidar -Sensor ausgestattet, und Sie haben diese Technologie m?glicherweise verwendet, ohne sie zu wissen. Apple hat seine Produkte seit 2020 Lidar (Light Detection and Ranging) -Technologie hinzugefügt, zun?chst auf dem 11-Zoll-iPad Pro, 12,9-Zoll-iPad Pro, iPhone 12 Pro und iPhone 12 Pro Max, 12,9-Zoll-iPad Pro, iPhone 12 Pro und iPhone 12. Seitdem sind Lidar -Sensoren in erschienen

2025-06-01

Kommentar 0

422

MySQL aus Zero-Day-Exploits sichern

Artikeleinführung:Um MySQL Zero-Day-Schwachstellen zu verhindern, sollten die folgenden Ma?nahmen ergriffen werden: 1. Aktualisieren Sie die MySQL-Version rechtzeitig, verwenden Sie offizielle Quellen, um den Versionsstatus regelm??ig zu überprüfen. 2. Strikt kontrollieren Sie die Datenbankzugriffsberechtigungen, befolgen Sie das Prinzip der Mindestberechtigungen, beschr?nken Sie den Zugriff auf IP und überprüfen regelm??ig Benutzerberechtigungen. 3.. Verwenden Sie Firewalls und Intrusion Detection Systems, konfigurieren Sie Firewall -Regeln, verwenden Sie WAF, um das SQL -Injektionsverhalten zu filtern, IDs bereitzustellen, um einen abnormalen Zugriff zu überwachen. 4. Datensicherungs- und Isolationsbereitstellung, zeitnahe Sicherungsdaten und Test -Wiederherstellungsprozesse, trennen Sie die Datenbank von Webdiensten und verwenden Sie virtuelle Maschinen oder Container, um die Umgebung zu isolieren. Diese Methoden k?nnen das Risiko eines Angriffs effektiv verringern.

2025-07-24

Kommentar 0

332

Dave der Taucher: Wie man Spinnenkrabben f?ngt

Artikeleinführung:In Dave The Diver gibt es einige Kreaturen, die nicht leicht zu fangen sind. Oder lebendig fangen. Die Seespinne ist eine dieser Arten, und es scheint, dass die einzige M?glichkeit, diese Krebstiere wieder an Land zu bringen, darin besteht, sie brutal zu vernichten

2025-01-10

Kommentar 0

834