Applet WeChat

Applet WeChat

Développement WeChat

Développement WeChat

Explication détaillée des méthodes d'accès aux données pour le développement de WeChat

Explication détaillée des méthodes d'accès aux données pour le développement de WeChat

Explication détaillée des méthodes d'accès aux données pour le développement de WeChat

May 12, 2017 am 11:20 AMCet article présente principalement des informations pertinentes sur l'explication détaillée des exemples d'accès aux données des mini-programmes WeChat. Les amis qui en ont besoin peuvent s'y référer

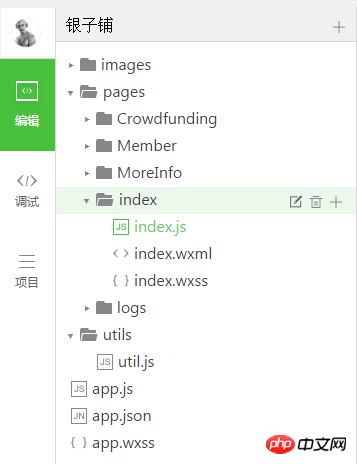

Tout d'abord, parlons brièvement de la structure du mini-programme

const API_URL = 'http://localhost:4424/api/'

function getApi(url,params){

return new Promise((res,rej)=>{

wx.request({

url:API_URL+'/'+url,

data:Object.assign({},params),

header:{'Content-Type': 'application/json'},

success:res,

fail:rej

})

})

}

module.exports = {

GetByParams(url,page=1,pageSize=20,search = ''){

const params = { start: (page - 1) * pageSize, pageSize: pageSize }

return getApi(url, search ? Object.assign(params, { q: search }) : params)

.then(res => res.data)

},

GetById(url,id){

return getApi(url, id)

.then(res => res.data)

}

} module.exports = {} est une méthode d'écriture fixe, dans laquelle les méthodes sont écrites une par une, et chaque méthode est séparée par,.

const req = require('../../utils/util.js')

Page({

data: {

imgUrls: [],

indicatorDots: true,

autoplay: true,

interval: 2000,

duration: 2000

},

onLoad(){

req.GetByParams('home/homebanner')//看這里 看這里 看這里

.then(d=>this.setData({imgUrls:d,loading:false}))

.catch(e=>{

this.setData({imgUrls:[],loading:false})

})

}

})C'est la méthode d'index pour obtenir image de bannière, req.GetByParams(' home/homebanner'), vous pouvez aussi avoir des paramètres ici, ou vous pouvez les laisser vides

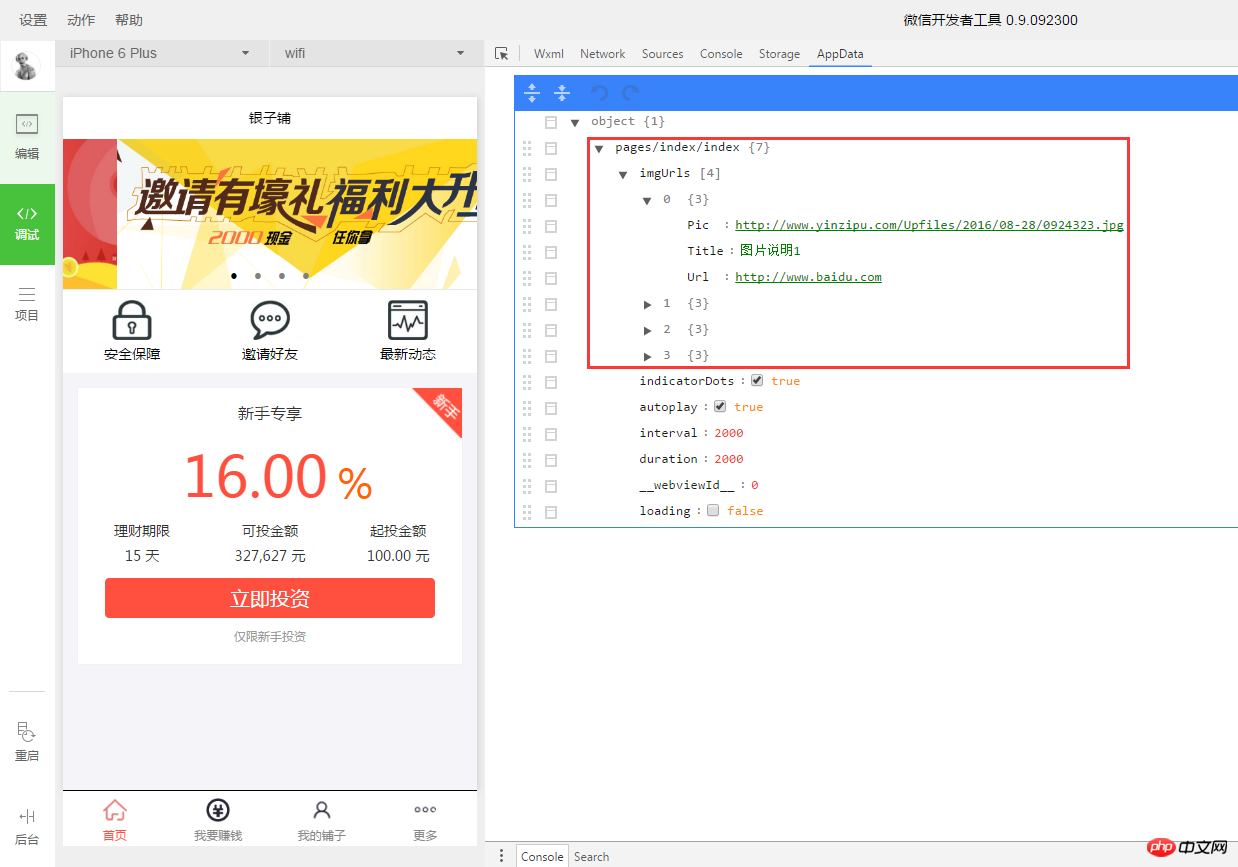

La page finale est comme ?a

débogage, et nous en discuterons plus tard <.> [Recommandations associées]

1.

Téléchargement du code source de la plateforme de compte public WeChatTéléchargement du code source de vote WeChatCe qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

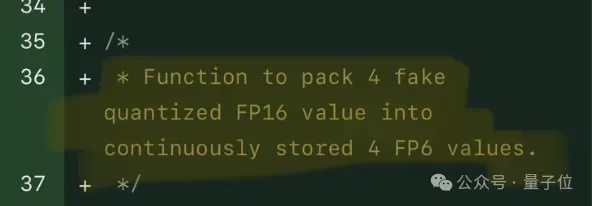

Une seule carte exécute Llama 70B plus rapidement que deux cartes, Microsoft vient de mettre le FP6 dans l'Open source A100 |

Apr 29, 2024 pm 04:55 PM

Une seule carte exécute Llama 70B plus rapidement que deux cartes, Microsoft vient de mettre le FP6 dans l'Open source A100 |

Apr 29, 2024 pm 04:55 PM

Le FP8 et la précision de quantification inférieure en virgule flottante ne sont plus le ? brevet ? du H100?! Lao Huang voulait que tout le monde utilise INT8/INT4, et l'équipe Microsoft DeepSpeed ????a commencé à exécuter FP6 sur A100 sans le soutien officiel de NVIDIA. Les résultats des tests montrent que la quantification FP6 de la nouvelle méthode TC-FPx sur A100 est proche ou parfois plus rapide que celle de INT4, et a une précision supérieure à celle de cette dernière. En plus de cela, il existe également une prise en charge de bout en bout des grands modèles, qui ont été open source et intégrés dans des cadres d'inférence d'apprentissage profond tels que DeepSpeed. Ce résultat a également un effet immédiat sur l'accélération des grands modèles : dans ce cadre, en utilisant une seule carte pour exécuter Llama, le débit est 2,65 fois supérieur à celui des cartes doubles. un

A quoi sert l'interface API ?

Apr 23, 2024 pm 01:51 PM

A quoi sert l'interface API ?

Apr 23, 2024 pm 01:51 PM

Une interface API est une spécification d'interaction entre des composants logiciels et est utilisée pour mettre en ?uvre la communication et l'échange de données entre différentes applications ou systèmes. L'interface API agit comme un ? traducteur ?, convertissant les instructions du développeur en langage informatique afin que les applications puissent fonctionner ensemble. Ses avantages incluent un partage pratique des données, un développement simplifié, des performances améliorées, une sécurité renforcée, une productivité et une interopérabilité améliorées.

Comment supprimer la protection en écriture d'une clé USB Plusieurs méthodes simples et efficaces peuvent vous y aider ?

May 02, 2024 am 09:04 AM

Comment supprimer la protection en écriture d'une clé USB Plusieurs méthodes simples et efficaces peuvent vous y aider ?

May 02, 2024 am 09:04 AM

Le disque U est l'un des périphériques de stockage couramment utilisés dans notre travail et notre vie quotidienne, mais nous rencontrons parfois des situations dans lesquelles le disque U est protégé en écriture et ne peut pas écrire de données. Cet article présentera plusieurs méthodes simples et efficaces pour vous aider à supprimer rapidement la protection en écriture de la clé USB et à restaurer l'utilisation normale de la clé USB. Matériel d'outils : Version du système : Windows1020H2, macOS BigSur11.2.3 Modèle de marque : Clé USB 3.0 SanDisk UltraFlair, Clé USB Kingston DataTraveler100G3USB3.0 Version du logiciel : DiskGenius5.4.2.1239, ChipGenius4.19.1225 1. Vérifiez le commutateur physique de protection en écriture de la clé USB sur certaines clés USB Con?u avec

Sécurité des données dans l'intelligence artificielle?: comment libérer la puissance de l'intelligence artificielle

Apr 24, 2024 pm 06:20 PM

Sécurité des données dans l'intelligence artificielle?: comment libérer la puissance de l'intelligence artificielle

Apr 24, 2024 pm 06:20 PM

à l’ère du numérique, les données sont souvent considérées comme la batterie qui alimente la machine à innovation et oriente les décisions commerciales. Avec l’essor des solutions modernes telles que l’intelligence artificielle (IA) et l’apprentissage automatique (ML), les organisations ont accès à de grandes quantités de données, suffisamment pour obtenir des informations précieuses et prendre des décisions éclairées. Cependant, cela se fait au prix de pertes de données ultérieures et de problèmes de confidentialité. Alors que les organisations continuent de saisir le potentiel de l’intelligence artificielle, elles doivent trouver un équilibre entre réaliser des progrès commerciaux tout en évitant les risques potentiels. Cet article se concentre sur l'importance de la sécurité des données dans l'intelligence artificielle et sur les mesures de sécurité que les organisations peuvent prendre pour éviter les risques tout en tirant parti des solutions viables fournies par l'intelligence artificielle. En intelligence artificielle, la sécurité des données est cruciale. Les organisations doivent s’assurer que les données utilisées sont légales

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

MySQL et MARIADB peuvent coexister, mais doivent être configurés avec prudence. La clé consiste à allouer différents numéros de port et répertoires de données à chaque base de données et ajuster les paramètres tels que l'allocation de mémoire et la taille du cache. La mise en commun de la connexion, la configuration des applications et les différences de version doivent également être prises en compte et doivent être soigneusement testées et planifiées pour éviter les pièges. L'exécution de deux bases de données simultanément peut entra?ner des problèmes de performances dans les situations où les ressources sont limitées.

Le r?le des fonctions PHP dans la séparation de la logique métier et de l'accès aux données

May 02, 2024 pm 03:45 PM

Le r?le des fonctions PHP dans la séparation de la logique métier et de l'accès aux données

May 02, 2024 pm 03:45 PM

Les fonctions PHP peuvent réaliser la séparation de la logique métier et de l'accès aux données. En encapsulant le code d'accès aux données dans les fonctions, la réutilisabilité, la maintenabilité, la testabilité et la séparation du code peuvent être améliorées.

Que signifie le schéma dans MySQL

May 01, 2024 pm 08:33 PM

Que signifie le schéma dans MySQL

May 01, 2024 pm 08:33 PM

Le schéma dans MySQL est une structure logique utilisée pour organiser et gérer les objets de base de données (tels que les tables, les vues) afin de garantir la cohérence des données, le contr?le d'accès aux données et de simplifier la conception de la base de données. Les fonctions de Schema comprennent?: 1. Organisation des données?; 2. Cohérence des données?; 3. Contr?le d'accès aux données?; 4. Conception de la base de données?;

Utilisation de la couche de service en Java

May 07, 2024 am 04:24 AM

Utilisation de la couche de service en Java

May 07, 2024 am 04:24 AM

La couche Service de Java est responsable de la logique métier et des règles métier pour l'exécution des applications, y compris le traitement des règles métier, l'encapsulation des données, la centralisation de la logique métier et l'amélioration de la testabilité. En Java, la couche Service est généralement con?ue comme un module indépendant, interagit avec les couches Contr?leur et Référentiel et est implémentée via l'injection de dépendances, en suivant des étapes telles que la création d'une interface, l'injection de dépendances et l'appel de méthodes de service. Les meilleures pratiques consistent à rester simple, à utiliser des interfaces, à éviter la manipulation directe des données, à gérer les exceptions et à utiliser l'injection de dépendances.